Как проверить компьютер на скрытые майнеры и избавиться от них

Безопасность компьютера достаточно сложный процесс, организовать который может далеко не каждый. Довольно часто в силу слабой защищенности на устройство проникают различные угрозы, нарушающие работоспособность Windows. И их приходится находить и удалять.

Сегодня мы поговорим об одном из самых распространенных типов вирусов – скрытый майнер. Научимся его самостоятельно находить и удалять.

Но перед этим хотелось бы вкратце рассказать о его происхождении и симптомах заражения.

Что такое вирус майнер

Вирус майнер чем-то похож на троянский конь. Принцип его действия заключается в том, чтобы попасть в систему и начать расходовать ресурсы компьютера, загружая процессор или видеокарту до 100% в целях получения дохода для злоумышленника. Доход исчисляется специальной криптовалютой в виде биткоинов.

Получается, что разработчик зарабатывает благодаря мощности вашего компьютера. На мой взгляд, это вовсе несправедливо.

Последние модификации вируса майнинга могут способствовать пропаже личных данных, выводить операционную систему Windows из строя и открывать ходы для проникновения новых угроз.

Бороться с ним можно двумя методами: ручным и автоматическим, ниже мы рассмотрим оба способа.

Как происходит заражение

Обычно заражение происходит несколькими путями:

- Через браузер. Например, когда вы заходите на зараженный сайт, miner может загрузиться прямо систему и начать действовать. Второй вариант – вирус майнер действует только в момент вашего нахождения на зараженном ресурсе, как специальный скрипт, но после его закрытия, все приходит в норму.

- Через установку программ, скачивание и открытие различных файлов. В таком случае угроза проникает в Windows и только после этого начинает свою активность.

Исходя из вышеперечисленных пунктов можно сделать вывод, что в наше время никак не обойтись без хороших антивирусов. Даже если вы очень осторожный пользователь, все равно есть риск заражения. По крайней мере у вас должен быть включен хотя-бы Защитник Windows 10.

По крайней мере у вас должен быть включен хотя-бы Защитник Windows 10.

Как распознать вирус майнер

Есть несколько эффективных способов, которые помогут вам распознать имеющуюся угрозу и вовремя предпринять меры для ее устранения.

И так, выполнять проверку компьютера на майнеры необходимо в следующих случаях.

- Устройство постоянно тормозит. При открытии диспетчера задач виден график загрузки процессора до 40-100%.

- Miner способен грузить видеокарту. Это видно при открытии любой программы, отображающей процент загрузки, например, GPU-Z. Еще загрузку видеокарты можно определить на слух и прикосновения. При чрезмерной нагрузке кулера начинают крутиться быстрее и шуметь, при прикосновении карта горячая.

- Еще реже повышается расход оперативной памяти. Это также видно через диспетчера устройств.

- Большой расход трафика, пропажа или удаление важных файлов, периодическое отключение интернета или торможение ПК при заходе на какой-то определенный сайт.

- Периодически возникающие сбои Windows или ошибки установленных программ.

Рекомендую проводить проверку на наличие майнеров даже если у вас имеет место быть хотя-бы один из вышеперечисленных пунктов.

Подготовка к проверке

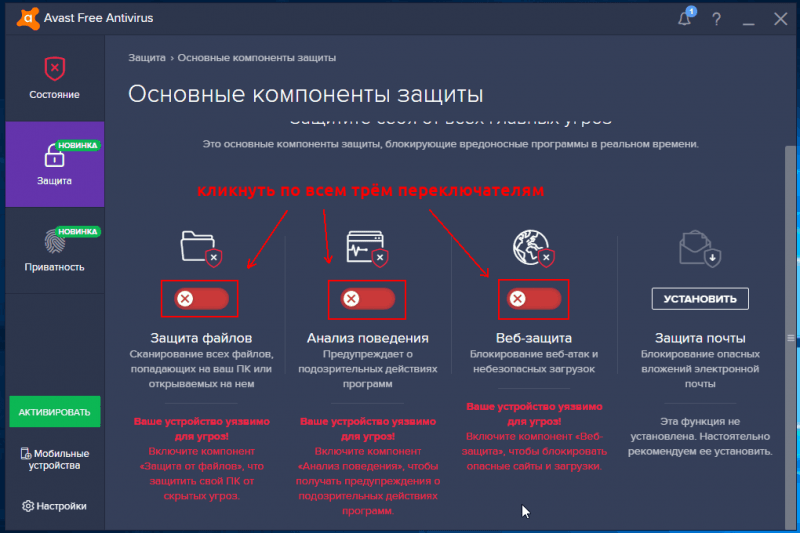

Перед тем, как приступать к сканированию, необходимо скачать и установить антивирусные приложения.

В идеале иметь установленный антивирус, пускай даже если это бесплатная версия. В большинстве найти скрытый в системе майнер не составит ему никакого труда.

Нам пригодятся следующие программы

- Kaspersky Rescue Disk или Live Disk от Dr.Web. Это специальные аварийные загрузочные диски со встроенным антивирусным сканером. Главное отличительное преимущество таких дисков в том, что при загрузке с подобного носителя, все имеющиеся вирусы будут неактивны, а значит ничто не помешает их удалить.

- Dr.Web Cureit – специальная программа способная обнаружить и удалить скрытый майнер, трояны и прочее шпионское ПО.

- Malwarebytes Anti-Malware – проанализирует полностью весь компьютер и избавит от угроз, которые обычно не видят стандартные антивирусы.

- Adwcleaner – поможет избавиться от всякой заразы с браузера. На мой взгляд, просто незаменимая вещь.

- Ccleaner – утилита для приведения Windows в порядок. Эффективно удалит из системы остаточный мусор и исправит записи в реестре.

После того, как все утилиты будут загружены и установлены, можно переходить к проверке.

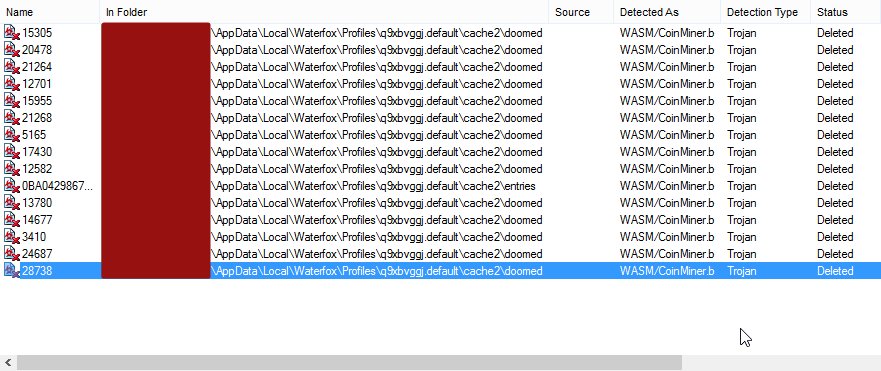

Сканирование

Проверку компьютера наличие скрытых майнеров нужно начинать со стандартного антивируса, который установлен в систему. Сразу после него можно переходить к программам строго по порядку, указанному выше в предыдущем разделе.

Если у вас нет желания начинать сканирование с использованием Live CD, то загрузитесь в безопасном режиме (чтобы минимизировать активность угроз) и начните со второго пункта. При недостаточном эффекте необходимо использовать аварийный диск.

По завершению сканирования удалите найденные вирусы майнинга, проведите очистку с помощью программы «Ccleaner» и перезагрузите компьютер.

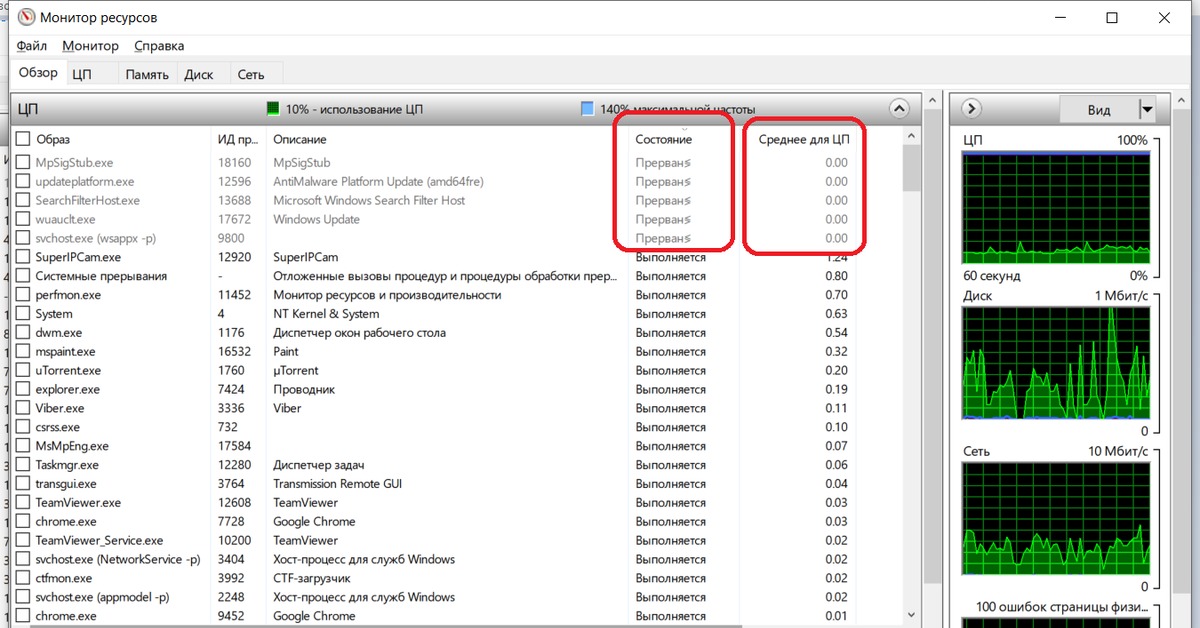

Ручной способ обнаружения – диспетчер задач

Поиск скрытых майнеров можно проводить и ручным способом. Для этого запустите «Диспетчер задач», нажав комбинацию «Ctrl+Shift+Esc» и перейдите в раздел «Процессы» (в Windows 7) или «Подробности» (если у вас Windows 10).

Затем выполнять все по инструкции:

- Необходимо найти процесс, который больше всего расходует ресурсы процессора. Чаще всего он имеет непонятное название, состоящее из набора произвольных букв или символов.

- Далее открываем реестр, нажав комбинацию «Win+R» и вводим «regedit», жмем «ОК».

- Жмем «Ctrl+F», вводим название процесса, полученного на первом шаге и нажимаем «Найти».

- Таким образом ищем и удаляем все записи, в которых содержится команда на запуск вируса майнинга.

- По завершению процедуры перезагружаем ПК.

Это был первый способ, переходим ко второму.

Anvir Task Manager

Если по каким-либо причинам диспетчер задач запустить не удается, можно использовать альтернативный способ – программу Anvir Task Manager. Скачать ее можно отсюда.

Скачать ее можно отсюда.

- Установите и запустите софт.

- Найдите в общем списке подозрительный процесс и наведите на него мышкой, чтобы увидеть подробную информацию. Обратите внимание на все поля, нигде не должно быть прочерков и произвольных наборов символов или букв.

- Щелкаем правой мышкой и открываем раздел «Детальная информация».

- Перемещаемся во вкладку «Производительность» и в графе «Период» устанавливаем значение «1 день». Бывает полезно проводить анализ в режиме реального времени, чтобы активировать его, уберите галочку с предыдущего пункта и поставьте ее напротив значения «Realtime».

- Анализируем активность, если она превышала 20-30%, то запоминаем название процесса.

- По аналогии с предыдущим способом, открываем редактор реестра, производим поиск по имени и уничтожаем все упоминания.

- Тоже самое проделываем и с локальными дисками.

- В самом конце не помешало бы пройтись антивирусными утилитами вместе с Ccleaner.

Надеюсь, что моя инструкция помогла вам избавиться от скрытого майнинга. Если же нет, то вы можете описать свою ситуацию в комментариях, и мы вместе ее решим.

Если же нет, то вы можете описать свою ситуацию в комментариях, и мы вместе ее решим.

Пошаговое видео по решению проблемы

Вирус майнер – как обнаружить и удалить [полное руководство]

Облачный майнинг стал одной из самых популярных и обсуждаемых тем последних лет. Множество людей инвестируют в эту индустрию и продолжают получать неплохие доходы.

Конечно, не обошлось в данной индустрии и без злоумышленников, которые ищут лёгкий заработок. Среди хакеров начали активно использоваться скрытые майнеры биткоинов. Так называют программы, которые устанавливаются на компьютере втайне от пользователя и используют ресурсы компьютера для майнинга криптовалюты в фоновом режиме. В данной статье ProstoCoin рассказывает о том, как выявить скрытый майнинг, как избавиться от него и что это вообще такое.

Что такое скрытый майнинг криптовалют?

Скрытый майнинг – это процесс добычи криптовалюты злоумышленником с помощью компьютера ни о чём не подозревающей жертвы. Чаще всего используется скрытый майнинг Monero или ZCash. Устанавливаются приложения именно для добычи форков, потому что эффективней добывать какой-нибудь более мелкий коин одним ядром, чем биткоин всей мощностью ПК. Более того, такие вирусы есть даже под Андроид. Также были случаи, когда хакеры использовали NiceHash и MinerGate. Зачастую это случается в результате взлома, попадания в компьютер какой-либо вредоносной программы, будь то бот для майнинга или ботнет.

Часто разработчики таких вирусов не ограничиваются одним только майнингом на CPU или на видеокарте и дополняют свои программы различными шпионскими функциями. Так, например, вирус может воровать файлы кошельков различных валют, данные для входа в социальные сети или данные банковских карт. После таких атак компьютер становится чрезвычайно уязвимым и пользоваться им небезопасно.

Следует отметить, что поиск ботнета иногда слишком сложен и невооружённым глазом его вычислить не получается. Связано это с тем, что не все вирусы дают высокую нагрузку на процессоре. Некоторые из них берут совсем мало мощности для лучшей маскировки. Особенно часто это применяется на высокопроизводительных системах. Кроме того, встречается и скрытый майнинг в браузере. Однако современные обозреватели могут распознать такое и всегда сообщают, что этот сайт пытается использовать ваш браузер для добычи криптовалюты.

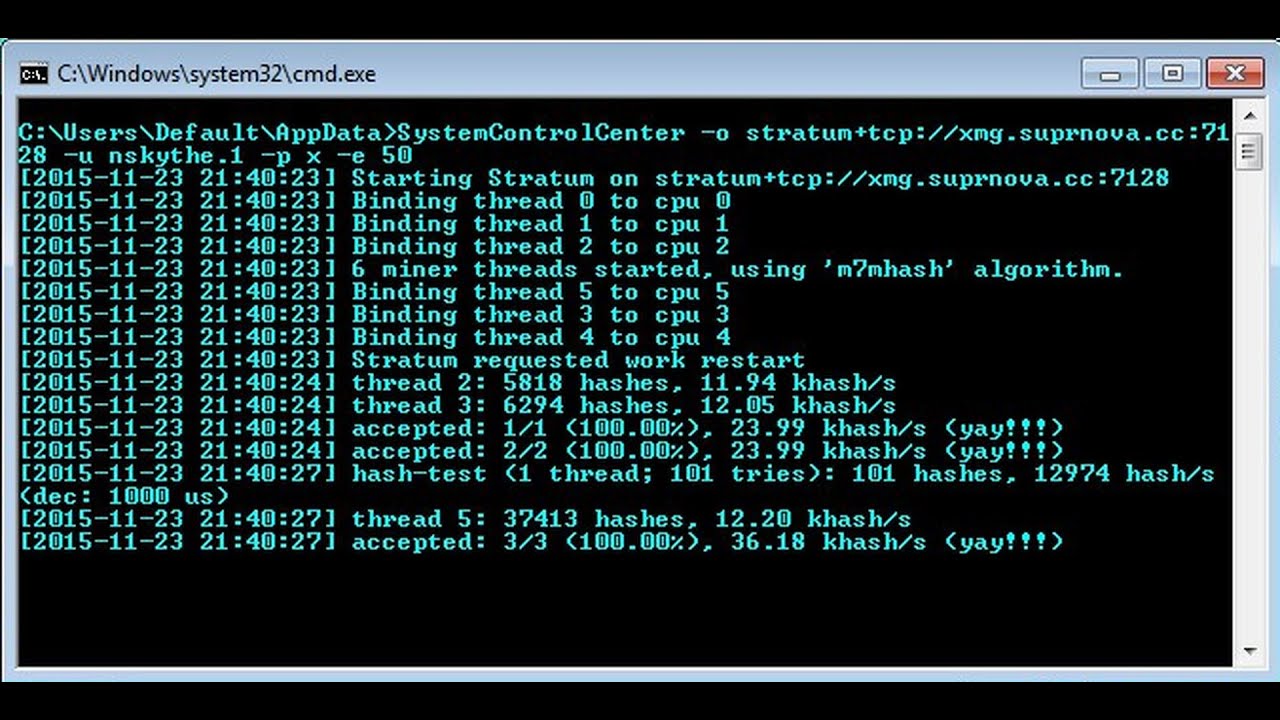

Как это работает?

Алгоритм работы таких вирусов весьма прост. Программа осуществляет скрытый запуск майнера и подключается к пулу для майнинга, на котором происходит добыча криптовалют. Данные действия ощутимо грузят процессор. Основной задачей софта является получение денег за несанкционированное использование чужих вычислительных мощностей. Мошенник получает заработанную жертвами криптовалюту прямо на свой кошелёк. Пулы в такой схеме можно считать идеальным способом создания подобных ботнетов, ведь большинство пулов поддерживает неограниченное количество подключенных к одному адресу пользователей и их принадлежность не требуется никому доказывать.

Как происходит заражение

Специалисты по безопасности выделяют несколько основных причин заражения ботнетом. Обычно такие вирусы попадают в компьютер по следующим причинам:

- Скачивание и запуск файлов из интернета. Хакеры находят множество способов распространения своих программ и встраивают их в раздачи на сомнительных сайтах.

- Физический контакт с заражённым устройством. Также можно «подцепить»» такое ПО, используя чужие флешки и другие устройства для хранения и передачи информации.

- Несанкционированный удалённый доступ. Классический удалённый взлом также используется для заражения и по сей день.

В сети можно найти много новостей о том, как люди пытались использовать скрытый майнинг на работе, заражая целые офисы. Известные и случаи попыток распространения вредоносного ПО для майнинга через Телеграм.

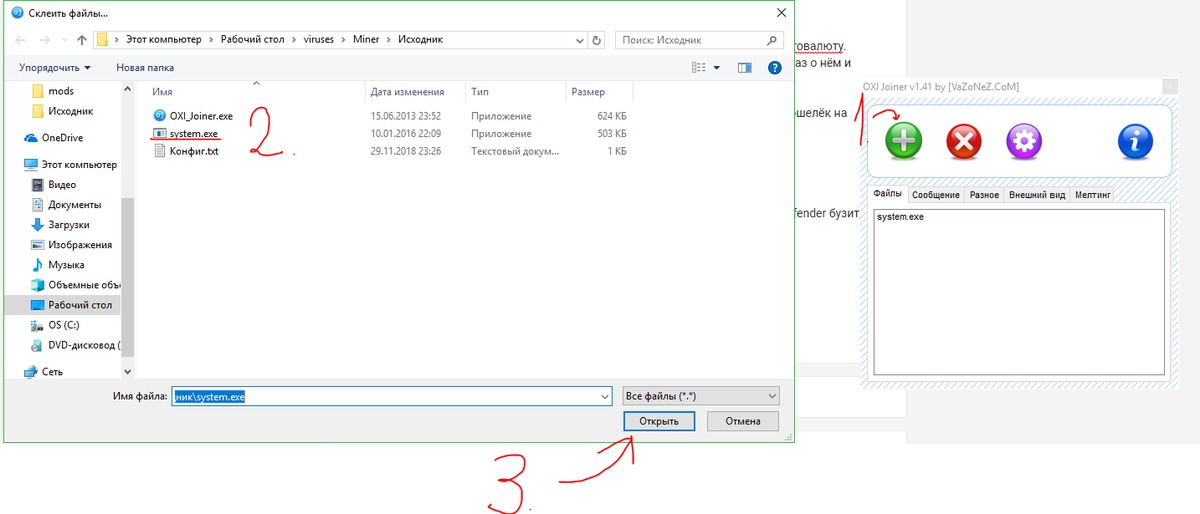

Почему майнер работает в скрытом режиме?

Другой вопрос заключается в том, как такому вирусу получается оставаться необнаруженным и как определить его наличие. Весь секрет состоит в том, что на компьютер он попадает вместе с какими-то файлами и документами, а его установка происходит в тихом режиме. Процесс добычи криптовалюты прячется под одну из служб Windows или не отображается вообще. Другая интересная особенность современного майнера заключается в том, что его работа прекращается при увеличении нагрузки. Делается это для уменьшения торможения и, соответственно, риска быть обнаруженным. Может показаться, что хакеры существенно теряют прибыль, но такой подход безопасней для них при наличии большой сети взломанных ПК.

В отдельных случаях система даже сокрывает исходный код вируса, который автоматически восстанавливает его запуском bat на устройстве в случае удаления. В таких ситуациях процесс лечения может сильно затянуться и потребовать куда более серьёзных мер.

Как найти скрытый майнер на компьютере

Если у вас появились подозрения о наличии на вашем устройстве ботнета, то вами может быть легко произведена проверка на скрытый майнинг с помощью следующих шагов:

- Определить, как происходит работа устройства при стандартной нагрузке вроде работы обычных программ или браузера. Важно, чтобы всё работало как обычно.

- Проверить стабильность системы с помощью компьютерной игры и уточнений показателей железа. Производительность не должна снизиться.

- Запустить приложения типа АИДА64, чтобы проверить видеокарту и центральный процессор, в зависимости от включения и выключения программ в фоне.

- Сделать выводы, основываясь на полученных данных, и предпринять меры.

Некоторые вирусные майнеры прекращают свою работу перед тем, как пользователь устройства откроет диспетчер задач. Это позволяет привести показатели в нормальное состояние и избавиться от лишних подозрений. Иногда стелс-майнеры даже могут выключать диспетчер задач самостоятельно через несколько минут его работы.

Как удалить вирус-майнер

Антивирусное ПО поможет вам найти вирус-майнер с помощью глубокой проверки, но не приходится рассчитывать, что оно также поможет убрать обнаруженное заражение. В большинстве случаев с этим приходится бороться вручную и удалять зловредный скрипт нужно будет самостоятельно. Следует отметить, что в системе всё равно могут остаться следы хакерского программного обеспечения и куда лучшим вариантом будет сделать бэкап всех данных и переустановить операционную систему.

Чаще всего заражение случается из-за загрузки пиратского контента, например, игр с торрент-трекеров.

Если вам повезёт, то на устройстве вы обнаружите несложный майнер, избавиться от которого будет довольно легко. Потребуется лишь открыть диспетчер задач и выбрать всю подозрительную для вас активность. Для этого вам нужно перейти в меню «Пуск» и выбрать раздел процессов. Можно также просто вызвать диспетчер задач стандартным сочетанием клавиш Ctrl+Alt+Del. Если вы нашли какую-нибудь задачу, которая использует более 20 процентов мощности CPU, то? скорее всего? майнер уже найден. Всё, что вам остаётся – это завершить процесс.

Однако следует отметить, что такой процедуры чаще всего недостаточно. В последнее время злоумышленники научились скрывать свои продукты куда лучше и найти майнер в системе стало сложнее. Как было отмечено выше, некоторые современные боты считывают открытие диспетчера задач и делают процесс лечения куда более сложным. Но и здесь можно выйти из ситуации, если следовать рекомендуемому плану действий в подобных случаях.

Как было отмечено выше, некоторые современные боты считывают открытие диспетчера задач и делают процесс лечения куда более сложным. Но и здесь можно выйти из ситуации, если следовать рекомендуемому плану действий в подобных случаях.

Для начала следует проверить устройство на вирусы и перезагрузить компьютер, если они будут найдены. Затем нужно перейти в режим БИОС для управления железом без использования операционной системы. Для входа в БИОС обычно используются кнопки F8 или Del. Это зависит от производителя. Далее открываем раздел расширенных настроек загрузки (Advanced Boot Options).

Следует отметить, что открыть это меню не получится, если у вас Windows 10 и вы производите перезагрузку. В таком случаем нажимаем Win+R и вводим команду MSConfig в окне, которое перед вами появилось. Теперь нужно выбрать раздел конфигурации системы и в меню загрузки указать нужный режим. Теперь просто перезагружаем систему на ПК.

Меню расширенных настроек загрузки содержит множество пунктов, но в данном случае нам понадобится безопасный режим с использованием сети (Safe Mode w\ Networking). Теперь нужно лишь авторизоваться в ОС под своей учётной записью и открыть бразуер для входа в интернет. Здесь остается лишь скачать какое-либо антишпионское программное обеспечение на ваш вкус. Именно его мы будем использовать для лечения скрытого майнера.

Теперь нужно лишь авторизоваться в ОС под своей учётной записью и открыть бразуер для входа в интернет. Здесь остается лишь скачать какое-либо антишпионское программное обеспечение на ваш вкус. Именно его мы будем использовать для лечения скрытого майнера.

Почти все утилиты такого рода будут удалять найденные угрозы в автоматическом режиме. Кроме того, будут также удалены записи из реестра Windows и подправлены настройки некоторых приложений.

Если вы не знаете, какое программное обеспечение для этого выбрать, то для борьбы со шпионскими программами специалисты советуют Malwarebytes Anti-Malware. Также можно использовать продукты компании Доктор Веб для борьбы со скрытым майнингом. Наиболее эффективная программа для удаления майнеров на сайте компании – это CureIT. Отзывы свидетельствуют о том, что после её работы не возникает повторных жалоб.

Профилактика скрытого майнинга

Следует понимать, что полную безопасность в сети в наши дни гарантировать невозможно. С каждым обновлением антивирусных баз появляются новые вирусы. Однако продуманные действия всё равно позволят снизить риск заражения устройства. Для этого нужно пользоваться только проверенными сайтами, не игнорировать предупреждения антивирусного софта, в том числе и встроенного в браузер. Также следует периодически активировать проверку для профилактики. Рекомендуется также ограничить или вообще прекратить использование пиратского контента, так как он очень часто комплектуется вирусами.

С каждым обновлением антивирусных баз появляются новые вирусы. Однако продуманные действия всё равно позволят снизить риск заражения устройства. Для этого нужно пользоваться только проверенными сайтами, не игнорировать предупреждения антивирусного софта, в том числе и встроенного в браузер. Также следует периодически активировать проверку для профилактики. Рекомендуется также ограничить или вообще прекратить использование пиратского контента, так как он очень часто комплектуется вирусами.

Законность скрытого майнинга

Майнинг в целом, а особенно его нишевые ответвления – это всё ещё неизученная до конца сфера, которая не имеет чёткого определения в правовом поле. Однако это не значит, что если отсутствует статья за скрытый майнинг, то и ответственность за него не последует. Установка ПО на чужие компьютеры втайне от их владельцев, проникновение в сети – всего этого достаточно для возбуждения уголовного дела. При этом совсем не важно, с какой целью это происходило. Лучше не нарушать закон и зарабатывать криптовалюту честно. К тому же стелс-майнинг не принесёт ощутимый доход настолько, сколько можно заработать более честными операциями с цифровой валютой.

К тому же стелс-майнинг не принесёт ощутимый доход настолько, сколько можно заработать более честными операциями с цифровой валютой.

В заключение можно сказать, что появление новых кибер-угроз, связанных с криптовалютой, это весьма ожидаемый результат популяризации данной технологии. Однако и сфера информационной безопасности также не стоит на месте и пользователи легко могут защитить себя от вредоносного программного обеспечения и проверить компьютер, чтобы выявить заражение на ранних стадиях. Следует также отметить постоянно улучшающиеся алгоритмы защиты в веб-браузерах, которые уже сейчас умеют блокировать скрытый майнинг и не давать загрузить вредоносное программное обеспечение.

Как найти и удалить скрытый майнер на компьютере

Майнинг и криптовалюты активно набирают популярность с каждым годом. Создаются новые приложения и программы по этой теме, и не всегда они полезны. Один из новейших примеров – вредоносное приложение для скрытого майнинга. Основная проблема в том, что отработанных стратегий по борьбе с таким ПО пока нет, а имеющаяся информация неоднозначна и не систематизирована. Мы попробовали собрать всё воедино и разобраться, как удалить майнер с компьютера.

Мы попробовали собрать всё воедино и разобраться, как удалить майнер с компьютера.

Что представляет собой скрытый майнер

Для начала необходимо хорошо понимать, что же такое майнер и как он работает. Скрытые майнеры (ботнеты) – система софта, позволяющая вести майнинг без ведома пользователя. Другими словами, на компьютере появляется совокупность программ, использующих ресурсы ПК для заработка денег и их перечисление создателю вредоносных приложений. Популярность этого направления растёт, а заодно растут и предложения о продаже вирусов. Главной целью ботнетов являются офисные компьютеры, так как выгода разработчиков напрямую зависит от количества заражённых ПК. Именно поэтому распознать майнеры непросто. Чаще всего вирус можно «подхватить», скачивая контент из непроверенных источников. Также популярны спам-рассылки. Перед тем, как переходить к поиску и удалению, разберёмся во всех тонкостях и опасностях подобного софта.

В чём опасность скрытого майнера

В целом, работа майнер-бота похожа на обычный вирус: он также «прикидывается» системным файлом и перегружает систему, постоянно что-то скачивая и загружая. Главное его отличие от вирусных программ в том, что цель майнеров – не навредить системе, а использовать её в своих целях. Процессор постоянно перегружен, так как добывает криптовалюту создателю ПО. А самая большая проблема заключается в том, что стандартные антивирусники не могут определить проблему и найти майнер на компьютере. Приходится бороться с ботами самостоятельно. Нужно «выслеживать» файл в реестрах и процессах, проводить сложные манипуляции по его полному удалению, а это не всегда просто для среднестатистического пользователя. Плюс ко всему, разработчики научились создавать программы-невидимки, отследить которые через диспетчер задач не получится. В глубинах системных файлов будет ещё и резервный исходник, позволяющий программе восстановиться в случае обнаружения антивирусной программой или ручного удаления. Так как же распознать и удалить такой софт?

Главное его отличие от вирусных программ в том, что цель майнеров – не навредить системе, а использовать её в своих целях. Процессор постоянно перегружен, так как добывает криптовалюту создателю ПО. А самая большая проблема заключается в том, что стандартные антивирусники не могут определить проблему и найти майнер на компьютере. Приходится бороться с ботами самостоятельно. Нужно «выслеживать» файл в реестрах и процессах, проводить сложные манипуляции по его полному удалению, а это не всегда просто для среднестатистического пользователя. Плюс ко всему, разработчики научились создавать программы-невидимки, отследить которые через диспетчер задач не получится. В глубинах системных файлов будет ещё и резервный исходник, позволяющий программе восстановиться в случае обнаружения антивирусной программой или ручного удаления. Так как же распознать и удалить такой софт?

Ввиду сложности обнаружения приходится опираться на собственные ощущения. Майнеры заметно перегружают систему, благодаря чему компьютер начинает сильно тормозить. Это сказывается и на технической составляющей ПК: страдают процессор, видеокарта, оперативка и даже система вентиляции. Если вы слышите, что ваш кулер постоянно работает на пределе – стоит задуматься, не подхватили ли вы майнера. Ко всему прочему добавим, что stealth miner’ы с лёгкостью крадут данные пользователя, в том числе пароли от аккаунтов и электронных кошельков.

Это сказывается и на технической составляющей ПК: страдают процессор, видеокарта, оперативка и даже система вентиляции. Если вы слышите, что ваш кулер постоянно работает на пределе – стоит задуматься, не подхватили ли вы майнера. Ко всему прочему добавим, что stealth miner’ы с лёгкостью крадут данные пользователя, в том числе пароли от аккаунтов и электронных кошельков.

Находим и удаляем

Выяснив, что скрытый майнинг до добра не доведёт, переходим к операции «найти и уничтожить».

Для начала рекомендуется запустить стандартный процесс сканирования компьютера любым достаточно эффективным антивирусом. Нельзя исключать, что в том или ином случае пользователь столкнутся с обычным и сравнительно безопасным майнером. Своего присутствия в системе он не скрывает, а потому его без проблем можно будет обнаружить за счёт сканирования и безвозвратно удалить.

Но практика показывает, что идентифицировать троян в системе довольно сложно. Разработчики вредоносного программного обеспечения делают всё возможное, дабы работа майнера велась максимально незаметно, но при этом приносила пользу. Жаль только, что не пострадавшей стороне.

Жаль только, что не пострадавшей стороне.

Современные майнеры очень качественно скрывают своё присутствие. Они способны на многое, включая:

- выключаться в процессе работы пользователя с программами и приложениями, которые являются особо требовательными;

- имитировать работу других приложений и стандартных процессов при запуске Диспетчера задач;

- работать только в то время, когда компьютер простаивает, то есть пользователь ничего не делает.

Вот почему очень часто оказывается, что компьютер уже давно и весьма серьёзно заражён, а пользователь даже не подозревает об этом. Это стало возможным за счёт тщательной работы хакеров.

Ботнеты сильно нагружают процессор компьютера

Но всё же обнаружить вредоносные программы можно. И не обязательно для этого обращаться к профильным специалистам.

ВНИМАНИЕ. Если не уверены, не стоит удалять те или иные файлы. Особенно системные. Иначе это может привести к печальным последствиям, включая повреждение ОС с необходимостью её переустановки.

Сначала нужно удостовериться в том, что перед вами вредоносный майнер, который хорошо маскируется. И только после этого его можно смело сносить.

Реализовать задуманное можно 2 основными способами. Для этого стоит воспользоваться функционалом Диспетчера задач, либо задействовать мощную системную утилиту для проверки всех активных процессов типа AnVir.

Диспетчер задач

С Интернет-майнингом сталкивались многие. Причём некоторые даже об этом и не знают. В сети существуют веб-сайты, где используются специальные скрипты, позволяющие добраться до производительности ПК путём обхода защиты. Обойдя защиту на сайте, хакер загружает на ресурс вредоносный код. Он начинает майнить, когда пользователь заходит на этот сайт.

Догадаться и как-то понять, что вы зашли на подобный сайт, довольно просто. Ведь при его посещении компьютер сразу же начинает сильно тормозить, а в Диспетчере задач отображается высокая нагрузка на компьютерное железо. Стоит закрыть сайт, и майнинг остановится, работа компьютера нормализуется.

Чтобы обнаружить вредоносное программное обеспечение, которое забралось в ваш компьютер и систему, используя для этого Диспетчер задач, необходимо выполнить несколько шагов:

- Для начала откройте сам Диспетчер задач. Для этого достаточно одновременно нажать сочетание клавиш Ctrl, Shift и Esc.

- Теперь просто наблюдайте. Буквально 10 минут. При этом важно, чтобы компьютер бездействовал. Старайтесь даже ничего не нажимать на клавиатуре и не пользоваться мышкой.

- Есть такие вирусы, которые активируют блокировку диспетчера, либо просто закрывают окно. Делается это по вполне банальной причине. Так вредоносное ПО скрывает своё присутствие. Поэтому в случае самопроизвольного закрытия диспетчера, либо при загрузке системы во время бездействия можно делать смелый вывод о том, что на компьютере есть майнер.

- Если во время наблюдения ничего подозрительного обнаружено не было, откройте вкладку Подробности в окне диспетчера.

- В открывшемся списке поищите процесс, который чем-то отличается от всех остальных. Это может быть использование странных символов и другие отличительные черты. Перепишите его название.

- Теперь через поисковую систему Windows пропишите слово regedit и откройте реестр, запустив это приложение. Причём лучше от имени администратора.

- Открыв «Редактор реестра», нажмите на вкладку «Правка» в верхнем левом углу, а затем на кнопку «Найти». Сюда вбейте название того процесса, который вызвал у вас подозрения.

- При отображении в списке совпадений с этим названием, кликните по ним правой кнопкой и нажмите «Удалить». Но если вы не уверены в том, что это вредоносное ПО, а не системные важные файлы, лучше ничего не трогать.

- Запустите процедуру сканирования системы антивирусом. Причём тут можно воспользоваться даже встроенным инструментом от Windows. Для его запуска нужно нажать на «Пуск», затем перейти в раздел «Параметры», далее в «Обновление и безопасность», и тут вы найдёте «Защитник Windows».

- По завершению сканирования система выдаст перечень обнаруженных угроз. Дайте разрешение на их удаление.

Теперь остаётся только перезагрузить компьютер.

Полагаться исключительно на встроенный антивирус операционной системы не стоит. Будет лучше, если дополнительно вы запустите сканирование сторонним софтом или даже утилитой типа Dr.Web. Чем антивирус эффективнее, тем выше вероятность обнаружить скрытые угрозы.

СОВЕТ. Перед запуском сканирования обновите антивирус до последней версии.

Вредоносное ПО может быть достаточно свежим, и устаревший антивирус попросту не знает о нём, а потому у него отсутствуют соответствующие алгоритмы поиска и удаления. Обновив программу, она наверняка найдёт этот майнер и обезвредит его.

AnVir Task Manager

Многие воспринимают эту программу как антивирусное ПО. В действительности это полезная системная утилита, способная отображать все процессы на компьютере.

С помощью этого многофункционального диспетчера процессов удаётся довольно быстро и легко найти все скрытые вирусы и майнеры. Нужно лишь правильно воспользоваться предлагаемыми возможностями.

Последовательность процедур здесь будет следующей:

- Сначала скачайте установочный файл. Лучше это делать через официальный сайт разработчика. Теперь установите диспетчера процессов и запустите его.

- В открывшемся окне после непродолжительного сканирования будут отображаться все процессы, которые сейчас протекают на вашем компьютере.

- Сам диспетчер имеет специальный алгоритм определения уровня риска. Он отображается в процентах. Но полностью полагаться на него не стоит. Увидев процессы с высоким риском, либо же подозрительные названия, подведите к ним курсор мышки. После этого откроется развёрнутая информация.

- Ряд троянов действительно хорошо маскируются, имитируя системные приложения и процессы. Но вот детали их выдают. По ним как раз и можно обнаружить реальную угрозу.

- Выберите один из процессов, в безопасности которого вы сомневаетесь. Кликните правой кнопкой, нажмите на пункт «Детальная информация», а затем откройте вкладку «Производительность».

- В списке слева поставьте галочку на варианте «1 День». Теперь посмотрите, какая нагрузка на компьютер была в течение указанного периода.

- Если подозрительный процесс сильно нагружал систему, подведите к нему курсор мышки, после чего перепишите название самого процесса, а также путь к нему.

- Далее по этому же процессу нажмите правой кнопкой и выберите вариант для завершения процесса.

- Снова через поисковую систему Windows пропишите regedit, запустите «Редактор реестра». Через вкладку «Правка» нажмите на «Найти» и пропишите значения подозрительных процессов.

- Все совпадения с названием файла удаляются.

- Запустите обновлённую антивирусную программу для полного сканирования. Если угрозы будут обнаружены, удалите их.

В завершении остаётся только отправить компьютер на перезагрузку.

После этого проверьте, изменилась ли ситуация, снизилась ли нагрузка на систему. Если есть и другие подозрительные процессы, проделайте с ними всё то же самое.

Удаление майнера с компьютера

После проверки на наличие вредоносных ПО, приступаем к его устранению. Сделать это можно несколькими способами, в том числе и без помощи сторонних программ для обнаружения майнеров. Важно: удаляйте вручную только в том случае, когда вы абсолютно уверены, что нашли именно майнер.

- Пробуем найти файл через Диспетчер задач – Подробности или же через упомянутые выше программы для просмотра процессов ПК.

- Закрываем всевозможные процессы, кроме необходимых для работы ОС. Оставшиеся поочерёдно проверяем. Ищем процесс с непонятным набором случайных символов в названии.

- Обнаружив подозрительный файл, маскирующийся под обновления системы, запускаем поисковик. Смотрим, что открывается при попытке загрузить файл.

- Находим совпадения в реестре, нажав regedit и клавиши Ctrl + F для поиска. Удаляем. Можно дополнительно почистить реестр с помощью, например, CCleaner.

- Перезагружаем ПК и оцениваем изменения в нагрузке.

ВНИМАНИЕ. Зачастую майнеры хранятся на диске C в папке users\ пользователь\appdata.

Можно попробовать прибегнуть к помощи антивирусных программ. Старые версии, конечно, не исправят ситуацию, но некоторые имеют достаточный набор утилит для поиска скрытых майнеров. К примеру, Dr.Web CureIt, Kaspersky Virus Removal Tool или Junkware Removal Tool.

Если обнаружить майнер не удалось, но вы уверены, что он есть – используйте программу AVZ. Там необходимо произвести обновление и запустить «Исследование системы». На выходе вы получите avz_sysinfo.htm файл, с которым можно идти на форум и просить помощи специалистов. Возможно, вы получите скрипт, который выполняется через ту же AVZ и тем самым решить проблему. Также поможет обычная переустановка операционной системы.

Методы профилактики

Как говорится, проблемы проще избежать, нежели решить её. Но полностью обезопасить себя от майнеров не получится. Любая операционная система подразумевает установку всевозможного софта и его удаление, что переполняет реестр и вызывает сбои в работе ПК. Даже удалённые программы сохраняют отдельные файлы в реестре, благодаря чему и маскируются различные вирусы. Правильным решением будет использование портативного софта. Это избавит ваш реестр от ненужного засорения и освободит процессор. Также полезной программой является WinPatrol Monitor. Приложение оповещает о попытках файлов попасть в реестр без ведома пользователя.

СОВЕТ. Скачивайте контент только с проверенных сайтов!

Подводя итоги, хочется сказать следующее: не «забивайте» на свой компьютер! Если вы заметили какие-либо изменения в работе, не ленитесь выяснять причину. Многие пользователи предпочитают просто понизить настройки в любимой игре, нежели пытаться понять, почему играть стало некомфортно. Это всё чревато неприятными последствиями не только в плане ОС, но и для работы самой техники. Сталкивались ли вы с майнер-ботами и как боролись с ними? Описывайте свой опыт в комментариях.

Новый вирус-майнер по имени Norman настолько крут, что его невозможно обнаружить

В то время, как честные шахтеры целыми днями добывают цифровую валюту силами своих измучанных компьютеров, есть такие товарищи, которые всю работу перекладывают на нас с вами. Несколько лет назад появился новый класс вредоносного ПО под названием Cryptojacking – занимающийся майнингом на компьютере жертвы, но отправляющий вознаграждение своему владельцу. Однако, все существующие майнеры давно известны экспертам и по зубам любому антивирусу. По крайней мере, так было еще недавно. Компания Varonis, занимающаяся цифровой безопасностью, обнаружила новую разновидность криптографического вредоносного ПО под названием Norman, в которой используются сложные методы, позволяющие избегать обнаружения.

По словам исследователей, Норман прячется, когда вы открываете диспетчер задач Windows. После закрытия диспетчера задач, вредоносная программа-злоумышленник снова запускается и продолжает свое черное шахтерское дело. Как сообщают эксперты, Норман использует абсолютно новые и крайне эффективные методы запутывания, чтобы избежать обнаружения при майнинге криптовалюты Monero. Почему Monero? Да потому, что именно эта криптовалюта позволяет майнить на удаленном компьютере так, чтобы владелец об этом не узнал, после чего спокойно вывести цифровое золото на свой счет. При попытке изучить Нормана, эксперты столкнулись с серьезными сложностями. Не было обнаружено никаких намеков на происхождение Нормана. Не было выяснено вообще ничего, кроме того, что Норман нереально крут. Хотя, была небольшая подсказка в коде на французском языке, но, по словам экспертов, это может быть ловушкой.

Итак, бойтесь Нормана. Эксперты не дают советов, как от него избавиться, мало того, они не подскажут, как его обнаружить. Видимо, должно пройти какое-то время, пока антивирусы научатся бороться с зловредами такого высокого уровня.

Этот материал написан посетителем сайта, и за него начислено вознаграждение. Подпишитесь на наш канал в Яндекс.Дзен или telegram-канал @overclockers_news — это удобные способы следить за новыми материалами на сайте. С картинками, расширенными описаниями и без рекламы.Вирус-майнеры — Windows security | Microsoft Docs

- Чтение занимает 2 мин

В этой статье

Киберпреступные всегда ищут новые способы заработать деньги. С ростом цифровых валют, также известных как криптовалюты, преступники видят уникальную возможность проникнуть в организацию и тайно добывать монеты путем перенастройки вредоносных программ.

Работа майнеров монет

Многие инфекции начинаются с:

Сообщения электронной почты с вложениями, которые пытаются установить вредоносные программы.

Веб-сайты, на которые размещены наборы эксплойтов, которые пытаются использовать уязвимости в веб-браузерах и другом программном обеспечении для установки майнеров монет.

Веб-сайты, которые пользуются вычислительной мощностью компьютера, запуская скрипты во время просмотра веб-сайта пользователями.

Майнинг — это процесс запуска сложных математических вычислений, необходимых для поддержания реестра блокчейна. Этот процесс создает монеты, но требует значительных вычислительных ресурсов.

Майнеры монет не являются по своей сути вредоносными. Некоторые частные лица и организации вкладывают средства в оборудование и электроэнергию для законных операций по добыче монет. Однако другие пользователи находят альтернативные источники вычислительной мощности и пытаются найти выход в корпоративные сети. Эти майнеры монет не хотят в корпоративных средах, так как они съедают ценные вычислительные ресурсы.

Киберпреступители видят возможность заработать, запуская вредоносные кампании, распространяющие, устанавливающие и запускающие троянизированных майнеров за счет других вычислительных ресурсов.

Примеры:

Эксплойты DDE, которые, как известно, распространяют программы-вымогатели, теперь доставляют майнеров.

Например, пример вредоносных программ, обнаруженных как Trojan:Win32/Coinminer (SHA-256: 7213cbbb1a634d780f9bb861418eb262f58954e6e5dca09ca50c1e1324451293) установлен exploit:O97M/DDEDowner., PA97M/DDEDowner. Документ Word, содержащий эксплойт DDE.

Эксплойт запускает комлет, который выполняет вредоносный сценарий PowerShell (Trojan:PowerShell/Maponeir.A). Он загружает троянизированный майнер, измененную версию майнера XMRig, который затем минирования криптовалюты Monero.

Защита от майнеров монет

Включить обнаружение потенциально нежелательных приложений (PUA). Некоторые средства разработки монет не считаются вредоносными программами, но обнаруживаются как PUA. Многие приложения, обнаруженные как PUA, могут отрицательно повлиять на производительность машины и производительность сотрудников. В корпоративных средах можно остановить загрузку рекламы, торрент-загрузки и разработку монет, включив обнаружение PUA.

Так как майнеры монет становятся популярными полезные нагрузки во многих различных видах атак, см. общие советы о том, как предотвратить заражение вредоносными программами.

Дополнительные сведения о майнерах монет см. в блоге «Невидимые воры ресурсов: возрастает угроза майнеров криптовалюты».

Блокировщик рекламы с майнером в комплекте

Некоторое время назад мы обнаружили ряд поддельных приложений, доставляющих на компьютеры пользователей майнер криптовалюты Monero. Они распространяются через сайты злоумышленников, на которые жертва может попасть из поисковых систем. Судя по всему, это продолжение летней кампании, о которой писали наши коллеги из компании Avast. Тогда злоумышленники распространяли вредоносное ПО под видом установщика антивируса Malwarebytes.

В текущей кампании мы видели несколько приложений, под которые маскировались зловреды: блокировщики рекламы AdShield и Netshield, а также сервис OpenDNS. В данной статье мы проанализируем только атаку с использованием AdShield, однако в других случаях заражение происходит по такому же сценарию.

Технические детали

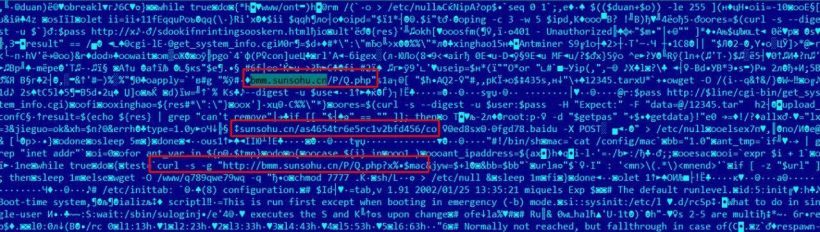

Зловред распространяется под именем adshield[.]pro и выдает себя за Windows-версию мобильного блокировщика рекламы AdShield. После того как пользователь запускает программу, она меняет настройки DNS на устройстве так, что все домены начинают разрешаться через серверы злоумышленников, которые, в свою очередь, не дают пользователям получить доступ к сайтам некоторых антивирусов, например к Malwarebytes.com.

После подмены DNS-серверов зловред начинает обновляться и запускает updater.exe с аргументом self-upgrade («C:\Program Files (x86)\AdShield\updater.exe» -self-upgrade). Updater.exe обращается к командному центру и отправляет сведения о зараженной машине и информацию о начале установки. Часть строк в исполняемом файле, в том числе строка с адресом командного сервера, зашифрована для усложнения статического детектирования.

Фрагмент кода Updater.exe, содержащий зашифрованный адрес

Updater.exe скачивает с сайта transmissionbt[.]org и запускает модифицированный торрент-клиент Transmission (оригинальный дистрибутив находится по адресу transmissionbt.com). Модифицированная программа отсылает на командный сервер информацию об установке вместе с идентификатором зараженной машины и загружает с него модуль для майнинга.

Оповещение С&С об успешной установке

Модуль для майнинга состоит из легитимных вспомогательных библиотек, зашифрованного файла с майнером data.pak, исполняемого файла flock.exe и файла «лицензии» lic.data. Последний содержит шестнадцатеричный хэш SHA-256 от некоторых параметров машины, для которой предназначен модуль, и данных из файла data.pak. Модифицированный клиент Transmission запускает flock.exe, который первым делом вычисляет хэш от параметров зараженного компьютера и данных из файла data.pak, после чего сравнивает его с хэшем из файла lic.data. Это необходимо, поскольку командный центр генерирует для каждой машины уникальный набор файлов, чтобы затруднить статическое детектирование и предотвратить запуск майнера в различных виртуальных окружениях, предназначенных для анализа.

Если хэши различаются, выполнение прекращается. В противном случае flock.exe расшифровывает данные из файла data.pak с помощью алгоритма AES-128-CTR, при этом ключ для расшифровки и вектор инициализации собираются из нескольких частей, хранящихся в коде образца. После расшифровки получается файл бинарных ресурсов Qt, в котором находятся два исполняемых файла — майнер с открытым исходным кодом XMRig (такой же использовался и в летней атаке) и библиотека bxsdk64.dll.

Расшифрованный файл data.pak

Файл bxsdk64.dll является частью ПО для создания виртуального окружения BoxedApp SDK, однако в данном случае он используется для запуска майнера под видом легитимного приложения find.exe. Дело в том, что для реализации своей функциональности bxsdk перехватывает вызовы системных функций и может манипулировать их выполнением. В данном случае с помощью функции BoxedAppSDK_CreateVirtualFileA в директории C:\ProgramData\Flock создается файл find.exe (который представляет собой копию файла C:\Windows\System32\find.exe). Дальнейшие манипуляции с find.exe происходят в оперативной памяти и не затрагивают файл на диске. При запуске процесса find.exe bxsdk перехватывает это событие и запускает файл из директории C:\ProgramData\Flock, а затем с помощью функций WriteProcessMemory и CreateRemoteThread внедряет в память процесса расшифрованное тело майнера.

Для обеспечения постоянной работы майнера в планировщике Windows создается задача servicecheck_XX, где XX — случайные цифры. Задача запускает flock.exe с аргументом minimize.

Статистика

По данным Kaspersky Security Network, на момент написания статьи с начала февраля 2021 года были зафиксированы попытки установки поддельных приложений на устройства более 7 тыс. пользователей. На пике текущей кампании атаке подвергались более 2,5 тыс. уникальных пользователей в день, преимущественно из России и стран СНГ.

Количество атакованных пользователей, август 2020 г. — февраль 2021 г. (скачать)

Защитные решения «Лаборатории Касперского» детектируют описанные угрозы со следующими вердиктами:

- Win64.Patched.netyyk

- Win32.DNSChanger.aaox

- Win64.Miner.gen

- HEUR:Trojan.Multi.Miner.gen

Как удалить майнер

Если на вашем устройстве обнаружен файл QtWinExtras.dll, переустановите программу Malwarebytes. Если приложения Malwarebytes нет в списке приложений, необходимо удалить все папки из следующего списка, которые есть на диске:

- %program files%\malwarebytes

- program files (x86)\malwarebytes

- %windir%\.old\program files\malwarebytes

- %windir%\.old\program files (x86)\malwarebytes

Если на вашем устройстве обнаружен файл flock.exe, примите следующие меры:

- Удалите ПО NetshieldKit, AdShield, а также удалите или переустановите OpenDNS (в зависимости от того, что именно установлено на устройстве).

- Переустановите торрент-клиент Transmission или удалите его, если не планируете использовать.

- Удалите папки (если они есть на диске)

- C:\ProgramData\Flock

- %allusersprofile%\start menu\programs\startup\flock

- %allusersprofile%\start menu\programs\startup\flock2

- Удалите задачу servicecheck_XX (где XX — это любые случайные числа) из планировщика задач Windows.

DNS

142[.]4[.]214[.]15

185[.]201[.]47[.]42

176[.]31[.]103[.]74

37[.]59[.]58[.]122

185[.]192[.]111[.]210

Домены

adshield[.]pro

transmissionbt[.]org

netshieldkit[.]com

opendns[.]info

Хэш-суммы

5aa0cda743e5fbd1d0315b686e5e6024 (установщик AdShield)

81BC965E07A0D6C9E3EB0124CDF97AA2 (updater.exe)

ac9e74ef5ccab1d5c2bdd9c74bb798cc (модифицированный установщик transmission)

9E989EF2A8D4BC5BA1421143AAD59A47 (установщик NetShield)

2156F6E4DF941600FE3F44D07109354E (установщик OpenDNS)

Как найти и удалить майнинг-вирус

Как понять, что с моего компьютера майнят?

Первый признак того, что вирус-майнер проник в компьютер, — это снижение скорости его работы и увеличение потребления энергии. Компьютер может начать гудеть или перегреваться.

Откуда на моем компьютере вирус?

Возможно, вы скачиваете нелицензионные программы, фильмы или книги, используете торрент-трекеры, кликаете на рекламные баннеры или переходите по небезопасным ссылкам. Или же заходите на сайты, которые запускают процесс майнинга через ваш браузер. Вполне возможно, что пока вы смотрите фильм онлайн и без регистрации, кто-то майнит монеты за счет ваших мощностей.

Как поймать вирус?

Откройте диспетчер задач, если у вас Windows, или «Мониторинг системы», если Mac OS. Там вы увидите, работают ли сейчас на вашем компьютере какие-то подозрительные программы. Если вы не можете самостоятельно определить, какие процессы лишние, скачайте AnVir Task Manager. С помощью этой утилиты проще выявить подозрительные процессы: все неопределенные строки подсвечиваются красным, и о каждом процессе можно получить детальную информацию. Все подозрительные файлы проверьте на сайте VirusTotal.

Я нашел вирус. Как его удалить?

В безопасном режиме запустите антивирусные программы Dr.Web CureIt или Kaspersky Virus Removal Tool. Они сами просканируют и очистят компьютер. Заодно стоит очистить кэш и переустановить браузеры, которыми вы пользуетесь.

Я все сделал, но вирус остался. Что делать?

В таком случае стоит переустановить систему или обратиться в сервисный центр. Сами вы уже вряд ли сможете это исправить.

Есть ли программы, которые стоит использовать для профилактики?

Первое расширение, которое стоит установить — это AdBlock. Оно скрывает всю лишнюю рекламу, в том числе и навязчивые баннеры. Кроме того, есть расширения No Coin и AdGuard. Они помогают отлавливать программы-майнеры. Также не забывайте о простых правилах безопасности: не устанавливайте новую игрушку, пока досконально ее не изучили и не прочитали отзывы, не переходите по подозрительным ссылкам и внимательно изучайте отзывы на торрент-трекерах. А главное — установите лицензионный антивирус и не забывайте его обновлять.

На телефоне тоже может быть майнинг-вирус?

Да, телефонный майнинг тоже существует. Он, как правило, распространяется среди смартфонов на Android через мобильные игры и сторонние приложения. Телефонный майнинг может физически испортить ваш смартфон (вздуется батарейка или расплавится корпус), поэтому от вируса обязательно нужно избавиться.

И как его удалить с телефона?

Удалите все игры и сторонние приложения. Если это не помогло, обновите телефон до заводских настроек.

Что такое криптоджекинг? Как предотвратить, обнаружить и исправить

Определение криптоджекинга

Криптоджекинг — это несанкционированное использование чужого компьютера для добычи криптовалюты. Хакеры делают это, либо заставляя жертву щелкнуть вредоносную ссылку в электронном письме, которое загружает код криптомайнинга на компьютер, либо заражая веб-сайт или онлайн-рекламу кодом JavaScript, который автоматически запускается после загрузки в браузере жертвы.

В любом случае код криптомайнинга работает в фоновом режиме, поскольку ничего не подозревающие жертвы обычно используют свои компьютеры.Единственный признак, который они могут заметить, — это более низкая производительность или задержки в выполнении.

Как работает криптоджекинг

У хакеров есть два основных способа заставить компьютер жертвы тайно майнить криптовалюту. Один из них — обманом заставить жертв загрузить код криптомайнинга на свои компьютеры. Это делается с помощью тактики, похожей на фишинг: жертвы получают законно выглядящее электронное письмо, которое побуждает их перейти по ссылке. Ссылка запускает код, который помещает скрипт криптомайнинга на компьютер. Затем сценарий запускается в фоновом режиме во время работы жертвы.

Другой метод — внедрить сценарий на веб-сайт или объявление, которое доставляется на несколько веб-сайтов. Как только жертвы посещают веб-сайт или зараженное объявление появляется в их браузерах, скрипт запускается автоматически. На компьютерах жертв код не хранится. Какой бы метод ни использовался, код запускает сложные математические задачи на компьютерах жертв и отправляет результаты на сервер, которым управляет хакер.

Хакеры часто используют оба метода для получения максимальной отдачи.«Атаки используют старые уловки вредоносного ПО для доставки более надежного и устойчивого программного обеспечения [на компьютеры жертв] в качестве альтернативы», — говорит Алекс Вайстих, технический директор и соучредитель SecBI. Например, из 100 устройств, добывающих криптовалюту для хакера, 10% могут получать доход за счет кода на машинах жертв, а 90% — через свои веб-браузеры.

Некоторые скрипты майнинга криптовалют обладают способностью заражения, которая позволяет им заражать другие устройства и серверы в сети. Это также затрудняет их поиск и удаление; поддержание постоянства в сети в лучших финансовых интересах криптоджекинга.

Чтобы увеличить их способность к распространению по сети, код криптомайнинга может включать несколько версий для учета различных архитектур в сети. В одном примере, описанном в сообщении блога AT&T Alien Labs, код криптомайнинга просто загружает имплантаты для каждой архитектуры, пока один из них не заработает.

Сценарии также могут проверять, не заражено ли устройство конкурирующими вредоносными программами, занимающимися добычей криптовалют. Если обнаружен другой криптомайнер, скрипт отключает его.Как отмечается в сообщении AT&T Alien Lab, криптомайнер может также иметь механизм предотвращения убийств, который запускается каждые несколько минут.

В отличие от большинства других типов вредоносных программ, скрипты криптоджекинга не причиняют вреда компьютерам или данным жертв. Они действительно крадут ресурсы процессора. Для отдельных пользователей более низкая производительность компьютера может быть просто раздражением. Организация со множеством систем с криптоджекингом может нести реальные затраты с точки зрения службы поддержки и времени ИТ, затрачиваемого на отслеживание проблем с производительностью и замену компонентов или систем в надежде на решение проблемы.

Почему популярен криптоджекинг

Никто не знает наверняка, сколько криптовалюты добывается с помощью криптоджекинга, но нет никаких сомнений в том, что эта практика широко распространена. Криптоджекинг на основе браузера сначала быстро рос, но, похоже, постепенно сокращается, вероятно, из-за нестабильности криптовалюты и закрытия Coinhive, самого популярного майнера JavaScript, который также использовался для законной деятельности по майнингу криптовалюты, в марте 2019 года. Киберугроза SonicWall 2020 Отчет показывает, что объем атак криптоджекинга упал на 78% во второй половине 2019 года в результате закрытия Coinhive.

Однако снижение началось раньше. Отчет Positive Technology по угрозам кибербезопасности за первый квартал 2019 года показывает, что на майнинг криптовалют сейчас приходится только 7% всех атак, по сравнению с 23% в начале 2018 года. В отчете говорится, что киберпреступники перешли на программы-вымогатели, которые считаются более прибыльными.

«Криптомайнинг находится в зачаточном состоянии. Есть много возможностей для роста и развития, — говорит Марк Лалиберте, аналитик угроз из компании WatchGuard Technologies, поставщика решений сетевой безопасности.

В январе 2018 года исследователи обнаружили ботнет Smominru, который заразил более полумиллиона машин, в основном в России, Индии и Тайване. Ботнет был нацелен на серверы Windows для майнинга Monero, и, по оценкам компании Proofpoint, занимающейся кибербезопасностью, по состоянию на конец января он заработал 3,6 миллиона долларов.

Криптоджекинг не требует значительных технических навыков. Согласно отчету The New Gold Rush Cryptocurrencies are the New Frontier of Fraud, от Digital Shadows, наборы для криптоджекинга доступны в даркнете всего за 30 долларов.

Простая причина, по которой криптоджекинг становится все более популярным среди хакеров, — больше денег при меньшем риске. «Хакеры рассматривают криптоджекинг как более дешевую и прибыльную альтернативу программам-вымогателям», — говорит Вайстих. По его словам, с помощью программы-вымогателя хакер может заставить трех человек заплатить за каждые 100 зараженных компьютеров. При криптоджекинге все 100 зараженных машин работают на хакера для добычи криптовалюты. «[Хакер] может совершить те же платежи, что и эти три вымогателя, но майнинг криптовалют постоянно приносит деньги», — говорит он.

Риск быть пойманным и идентифицированным также намного меньше, чем при использовании программ-вымогателей. Код криптомайнинга работает тайно и может долгое время оставаться незамеченным. После обнаружения очень сложно отследить источник, а у жертв мало стимулов для этого, поскольку ничего не было украдено или зашифровано. Хакеры, как правило, предпочитают анонимные криптовалюты, такие как Monero и Zcash, более популярным биткойнам, потому что им сложнее отследить незаконную деятельность.

Примеры криптоджекинга в реальном мире

Криптоджекинг — умница, и они разработали ряд схем, чтобы заставить чужие компьютеры добывать криптовалюту.Большинство из них не новы; Методы доставки криптомайнинга часто заимствованы из методов, используемых для других типов вредоносных программ, таких как программы-вымогатели или рекламное ПО. «Вы начинаете видеть множество традиционных вещей, которые злоумышленники делали в прошлом, — говорит Трэвис Фаррал, директор по стратегии безопасности в Anomali. «Вместо того, чтобы доставлять программы-вымогатели или трояны, они переоснащают их для доставки модулей или компонентов крипто-майнинга».

Вот несколько реальных примеров:

Ботнет криптовалюты Prometei использует уязвимость Microsoft Exchange

Prometei, который появился еще в 2016 году, представляет собой модульный и многоэтапный ботнет, предназначенный для майнинга криптовалюты Monero.Он использует различные средства для заражения устройств и распространения по сети. Однако в начале 2021 года Cybereason обнаружила, что Prometei использует уязвимости Microsoft Exchange, использованные в атаках Hafnium, для развертывания вредоносных программ и сбора учетных данных. Затем ботнет будет использовать зараженные устройства для майнинга Monero.

Spear-fishing PowerGhost крадет учетные данные Windows

The Cyber Threat Alliance (CTA) Отчет «Незаконная добыча криптовалюты» описывает PowerGhost, впервые проанализированный Fortinet, как скрытую вредоносную программу, которая может избежать обнаружения несколькими способами.Сначала он использует целевой фишинг, чтобы закрепиться в системе, а затем крадет учетные данные Windows и для распространения использует инструментарий управления Windows и эксплойт EternalBlue. Затем он пытается отключить антивирусное программное обеспечение и конкурирующие криптомайнеры.

Graboid, червь-криптомайдер, распространяющийся с использованием контейнеров

В октябре Palo Alto Networks выпустила отчет, описывающий ботнет-криптоджекинг с возможностью самораспространения. Graboid, как они его назвали, — первый известный червь-криптомайнер.Он распространяется, обнаруживая развертывания Docker Engine, которые доступны в Интернете без аутентификации. По оценкам Palo Alto Networks, Graboid заразил более 2000 развертываний Docker.

Вредоносные учетные записи Docker Hub добывают Monero

В июне 2020 года Palo Alto Networks обнаружила схему криптоджекинга, которая использовала образы Docker в сети Docker Hub для доставки программного обеспечения для криптомайнинга в системы жертв. Размещение кода криптомайнинга в образе Docker помогает избежать обнаружения.К зараженным изображениям обращались более двух миллионов раз, и, по оценкам Пало-Альто, криптоджекисты получили 36000 долларов нечестной прибыли.

Вариант MinerGate приостанавливает выполнение, когда компьютер жертвы используется

Согласно отчету CTA, Palo Alto Networks проанализировала вариант семейства вредоносных программ MinerGate и обнаружила интересную особенность. Он может обнаруживать движение мыши и приостанавливать добычу полезных ископаемых. Это позволяет избежать предупреждения жертвы, которая в противном случае могла бы заметить снижение производительности.

BadShell использует процессы Windows для выполнения своей грязной работы

Несколько месяцев назад Comodo Cybersecurity обнаружила вредоносное ПО в клиентской системе, которое использовало законные процессы Windows для майнинга криптовалюты. Названный BadShell, он использовал:

- PowerShell для выполнения команд — сценарий PowerShell внедряет вредоносный код в существующий запущенный процесс.

- Планировщик заданий для обеспечения устойчивости

- Реестр для хранения двоичного кода вредоносной программы

Более подробную информацию о том, как работает BadShell, можно найти в отчете Comodo Global Threat Report Q2 2018 Edition.

Сотрудник-мошенник захватывает системы компании

На конференции EmTech Digital в начале этого года Darktrace рассказала историю клиента, европейского банка, который столкнулся с некоторыми необычными схемами трафика на своих серверах. Ночные процессы шли медленно, а диагностические инструменты банка ничего не обнаружили. Darktrace обнаружила, что в это время к сети подключались новые серверы — серверов, которых, по словам банка, не существовало. Физический осмотр центра обработки данных показал, что мошенник установил систему криптомайнинга под половицами.

Обслуживание криптомайнеров через GitHub

В марте Avast Software сообщила, что криптоджекеры использовали GitHub в качестве хоста для криптомайнинга вредоносных программ. Они находят законные проекты, из которых они создают разветвленный проект. Затем вредоносная программа скрывается в структуре каталогов этого разветвленного проекта. Используя фишинговую схему, шифровальщики заманивают людей загрузить это вредоносное ПО, например, с помощью предупреждения об обновлении своего Flash-плеера или обещания сайта с игровым контентом для взрослых.

Использование уязвимости rTorrent

Злоумышленники обнаружили уязвимость неправильной конфигурации rTorrent, которая делает некоторые клиенты rTorrent доступными без аутентификации для обмена данными XML-RPC. Они сканируют Интернет в поисках незащищенных клиентов, а затем развертывают на них криптомайнер Monero. F5 Networks сообщила об этой уязвимости в феврале и советует пользователям rTorrent убедиться, что их клиенты не принимают внешние подключения.

Facexworm: вредоносное расширение Chrome

Это вредоносное ПО, впервые обнаруженное «Лабораторией Касперского» в 2017 году, представляет собой расширение Google Chrome, которое использует Facebook Messenger для заражения компьютеров пользователей.Изначально Facexworm поставлял рекламное ПО. Ранее в этом году компания Trend Micro обнаружила множество червей Facexworm, нацеленных на криптовалютные биржи и способных доставлять код для майнинга криптовалют. Он по-прежнему использует зараженные учетные записи Facebook для доставки вредоносных ссылок, но также может красть веб-учетные записи и учетные данные, что позволяет ему внедрять код криптоджекинга на эти веб-страницы.

WinstarNssmMiner: Политика выжженной земли

В мае 360 Total Security обнаружила криптомайнер, который быстро распространился и оказался эффективным для криптоджеекеров.У этого вредоносного ПО, получившего название WinstarNssmMiner, есть неприятный сюрприз для всех, кто пытался его удалить: он приводит к сбою компьютера жертвы. WinstarNssmMiner делает это, сначала запуская процесс svchost.exe, вводя в него код и устанавливая для атрибута порожденного процесса значение CriticalProcess. Поскольку компьютер воспринимает как критический процесс, после его удаления происходит сбой.

CoinMiner ищет и уничтожает конкурентов

Криптоджекинг стал настолько распространенным явлением, что хакеры разрабатывают свои вредоносные программы, чтобы находить и уничтожать уже запущенные майнеры на зараженных ими системах.CoinMiner — один из примеров.

Согласно Comodo, CoinMiner проверяет наличие процесса AMDDriver64 в системах Windows. В вредоносном ПО CoinMiner есть два списка: $ malwares и $ Malwares2, которые содержат имена процессов, которые, как известно, являются частью других криптомайнеров. Затем он убивает эти процессы.

Взломанные маршрутизаторы MikroTik распространяют криптомайнеры

Плохие пакеты сообщили в сентябре прошлого года, что они отслеживали более 80 кампаний криптоджекинга, нацеленных на маршрутизаторы MikroTik, и предоставили доказательства того, что сотни тысяч устройств были скомпрометированы.Кампании использовали известную уязвимость (CVE-2018-14847), для которой MikroTik предоставил патч. Однако не все владельцы применили его. Поскольку MikroTik производит маршрутизаторы операторского уровня, злоумышленники, совершающие криптоджекинг, имели широкий доступ к системам, которые могли быть заражены.

Как предотвратить криптоджекинг

Чтобы свести к минимуму риск того, что ваша организация станет жертвой криптоджекинга, выполните следующие действия:

Включите угрозу криптоджекинга в свой тренинг по безопасности, уделяя особое внимание попыткам фишингового типа для загрузки скриптов на компьютеры пользователей. «Обучение поможет защитить вас, когда технические решения могут дать сбой», — говорит Лалиберте. Он считает, что фишинг по-прежнему будет основным методом доставки вредоносных программ всех типов.

Как обнаружить и предотвратить вредоносное ПО для майнинга

Хакеры обращаются к криптоджекинге — заражению корпоративной инфраструктуры программным обеспечением для крипто-майнинга — чтобы иметь стабильный, надежный и постоянный поток доходов. В результате они очень умно скрывают свои вредоносные программы.

Предприятия очень внимательно следят за любыми признаками кражи или шифрования важных данных в результате атаки программ-вымогателей. Криптоджекинг более скрытный, и компаниям может быть сложно его обнаружить. Ущерб, который он наносит, реален, но не всегда очевиден.

Ущерб может иметь немедленные финансовые последствия, если программное обеспечение для крипто-майнинга заразит облачную инфраструктуру или увеличит счета за электроэнергию. Это также может снизить производительность и производительность из-за замедления работы машин.

«Процессоры, не предназначенные специально для майнинга криптовалют, это может нанести ущерб вашему оборудованию», — говорит Карлес Лопес-Пеналвер, аналитик разведки Flashpoint.«Они могут выгореть или работать медленнее».

Криптоджекинг находится на начальной стадии, добавил он. Если компания обнаруживает один тип атаки, четыре или пять других уживутся. «Если есть что-то, что потенциально может остановить криптомайнеров, это будет что-то вроде хорошо обученной нейронной сети», — говорит Лопес-Пеналвер.

Именно это и делают некоторые поставщики средств безопасности — используют машинное обучение и другие технологии искусственного интеллекта (ИИ) для выявления поведения, указывающего на крипто-майнинг, даже если эта конкретная атака никогда раньше не наблюдалась.

Сетевая защита от майнинга

Многие поставщики работают над обнаружением активности крипто-майнинга на сетевом уровне. «Обнаружение [на конечной точке] сейчас очень сложно, — говорит Алекс Вайстих, технический директор SecBI Ltd. чрезвычайно, чрезвычайно широкое «.

Все вредоносные программы для криптоджекинга имеют один общий аспект, говорит Вайстих. «Чтобы добывать любую криптовалюту, вы должны иметь возможность общаться, получать новые хэши, а затем, после их расчета, возвращать их на серверы и помещать в правильный кошелек.»Это означает, что лучший способ обнаружения крипто-майнинга — это отслеживать сеть на предмет подозрительной активности.

К сожалению, трафик крипто-майнинга может быть очень трудно отличить от других типов коммуникаций. Фактические сообщения очень короткие, и авторы вредоносных программ используют различные методы их обфускации. «Чрезвычайно сложно написать правило для чего-то вроде этого, — говорит Вайстих. — Так что не многие компании могут это обнаружить. Практически каждая организация с численностью сотрудников 5000 человек уже имеет данные — единственная проблема в том, что очень и очень трудно просмотреть огромные объемы данных, которые у них есть.«Технология Autonomous Investigation

SecBI решает эту проблему, используя машинное обучение для поиска подозрительных шаблонов в огромном море данных, которые проходят через корпоративные сети. SecBI обращает внимание на тысячи факторов, — говорит Вайстих. Например, майнинг криптовалют. трафик является периодическим, хотя авторы вредоносных программ будут пытаться скрыть регулярный характер обмена данными, например, рандомизировав интервалы.

Крипто-майнинг также имеет необычную длину сообщения.Входящий трафик, хэш, короткий. Исходящие результаты немного длиннее. Для сравнения: с обычным интернет-трафиком первоначальный запрос короткий, а ответ длинный. «При майнинге биткойнов я на самом деле загружаю немного больше, чем загружаю», — говорит Вайстих. «Это то, что мы ищем». По его словам, эту технологию можно применять в общедоступной облачной инфраструктуре, такой как Amazon, а также в локальных сетях.

Даже если трафик зашифрован — а сейчас это 60 процентов всего сетевого трафика — периодичность обмена данными, длина сообщений и другие малозаметные индикаторы объединяются, чтобы помочь системе обнаружить инфекции.Фактически, когда впервые появился крипто-майнинг, платформа SecBI пометила его как потенциально вредоносный еще до того, как узнала, что это такое. «Теперь, когда наши пользователи посмотрели на это, они говорят:« А, это крипто-майнинг! » и программа теперь правильно классифицирует это », — говорит Вайстих.

За последние несколько месяцев система SecBI научилась обнаруживать криптоджекинг, правильно его классифицировать и даже принимать немедленные корректирующие меры. «Например, вы можете автоматически выдать новое правило для брандмауэра, чтобы изолировать этот трафик и заблокировать его», — говорит Вайстих.

Не каждый решит автоматизировать эту реакцию, добавляет он. Например, мог быть взломан законный веб-сайт. «Наша технология может порекомендовать лучшее решение — переоснащение машины или блокирование пункта назначения — и заказчик может выбрать наилучший курс действий в этом конкретном случае».

Еще один поставщик средств безопасности, который анализирует сетевой трафик для выявления потенциальной активности крипто-майнинга, — это Darktrace со своей технологией Enterprise Immune System.«У нас есть обнаружение аномалий на сетевом уровне, и мы можем фиксировать незначительные отклонения на любом из ваших компьютеров», — говорит Джастин Фиер, директор компании по киберразведке и анализу. «Если ваш компьютер привык выполнять XYZ и внезапно начинает делать то, чего мы никогда раньше не видели, это легко заметить. Когда это начинает происходить на тысячах компьютеров, это еще легче обнаружить».

Уязвимы не только компьютеры. «Для этого можно использовать все, что связано с вычислительными циклами», — говорит Фиери.«Нас окружает так много вещей с IP-адресами, которые подключены к Интернету, которые могут быть подключены, чтобы сделать один суперкомпьютер для добычи криптовалюты. Один термостат на самом деле ничего не будет производить, но когда вы объединяете его в большой майнинговый пул, сотни тысяч из них, этого достаточно, чтобы что-то изменить ».

Другая платформа, которая не оказывает большого влияния изолированно, но может приносить серьезные деньги, — это криптомайнинг на основе браузера, такой как Coinhive. Инструмент для майнинга криптовалют работает на JavaScript и загружается зараженными веб-сайтами, а иногда и , на веб-сайтах, владельцы которых намеренно решают собрать деньги путем угона компьютеров посетителей.

«Один или два компьютера могут не иметь большого значения, но если у вас тысячи компьютеров, вы начнете влиять на общие ресурсы и пропускную способность корпорации», — говорит Файер. «Некоторым корпорациям может быть даже запрещено по закону разрешать майнинг криптовалюты по разным нормативным причинам».

Один из гарантированных способов защиты от криптоджекинга через браузер — отключить JavaScript. Это ядерный вариант, поскольку JavaScript используется в законных целях в Интернете. Антивирусное программное обеспечение также может блокировать некоторые атаки через браузер, говорит Трой Мурш, исследователь безопасности в Bad Packets Report, в том числе Malwarebytes, ESET, Avast, Kaspersky и Windows Defender.

У них есть ограничения. «Антивирусные компании и поставщики браузеров четко не определили, кто должен отвечать за остановку плохого JavaScript», — говорит он. Он добавляет, что обнаружение на уровне сети имеет решающее значение.

«Я не видел ни одного антивирусного продукта с функцией обнаружения криптоджекинга на конечных точках — крипто-майнинга на основе браузера — только на основе поведения», — говорит Мурш. Более целенаправленный подход — установка расширений браузера. Он рекомендует minerBlock.

Еще одно хорошо работающее расширение — NoCoin, которое неплохо справляется с блокировкой Coinhive и его клонов, — говорит Марк Лалиберте, аналитик угроз информационной безопасности в WatchGuard Technologies.«Но было несколько случаев заражения законных расширений вредоносным ПО для майнинга криптовалюты», — предупредил он.

Подобно SecBI и Darktrace, WatchGuard предлагает сетевую стратегию защиты от криптоджекинга. «Брандмауэр WatchGuard может проксировать соединения и проверять трафик, а также искать вредоносное поведение, например, майнеры криптовалюты», — говорит Лалиберте. «В течение последнего месяца два майнера криптовалюты вошли в нашу десятку лучших атак для США».

Компания ищет красные флажки, такие как подключения к известным пулам крипто-майнинга, и использует технологию песочницы.«Нам нравится рассматривать несколько вариантов поведения, прежде чем называть что-то плохим или хорошим», — говорит Лалиберте.

Индикаторы становятся все более тонкими, добавляет он. «Мы действительно начинаем видеть, как злоумышленники перематывают время туда, где вредоносное ПО не было таким явным, как, скажем, с программами-вымогателями», — говорит Лалиберте. «Постоянный источник дохода более ценен, чем разовая атака, такая как программа-вымогатель». По его словам, в результате злоумышленники не позволяют своей вредоносной программе работать на полную мощность. «Это становится подозрительным.Вы можете смотреть не только на использование ресурсов, но и на сетевой трафик и другие потенциальные индикаторы взлома ».

Интеллектуальная защита конечной точки от криптоджекинга

Другой подход к обнаружению криптоджекинга — защита конечной точки. По словам Тима Эрлина, вице-президента Управление продуктами и стратегией в Tripwire, злоумышленники могут обойти сетевую защиту, используя шифрование и менее заметные каналы связи. «Самый эффективный способ обнаружения майнинга криптовалют — напрямую на конечной точке», — говорит он.«Вот почему так важно иметь возможность эффективно отслеживать изменения в системе и определять, авторизованы они или нет».

В частности, технология защиты конечных точек должна быть достаточно интеллектуальной, чтобы улавливать ранее неизвестные угрозы, а не только блокировать известные вредоносные действия, — говорит Брайан Йорк, директор по услугам CrowdStrike, поставщика защиты конечных точек. Он добавляет, что это не ограничивается только исполняемыми вредоносными программами. «Злоумышленники теперь используют язык сценариев, используя программное обеспечение, которое законно используется на ваших компьютерах и системах, и используют его незаконным образом.«

CrowdStrike работает как на традиционных конечных устройствах, таких как рабочие столы сотрудников, так и в облачных виртуальных машинах.« У нас были случаи, когда программное обеспечение для крипто-майнинга устанавливалось в облачных средах, таких как экземпляры AWS EC2 », — говорит он». Мы используем аналогичный подход к их предотвращению. Есть еще один уникальный аспект — понимание того, как он туда попал. Чтобы понять это, вам нужно использовать данные журнала API, доступные в AWS. Это делает эти расследования немного сложнее, но немного интереснее.«

Угроза инсайдерского крипто-майнинга

Когда программное обеспечение для крипто-майнинга намеренно установлено законным пользователем, обнаружить его становится еще сложнее, — говорит Йорк.« У меня был случай пару недель назад, расследование с мошенником инсайдер, недовольный сотрудник, — говорит Йорк. — Он решил, что развертывание программного обеспечения для криптографии во всей среде станет частью его пути к выходу из дома и способом продемонстрировать свое презрение к компании ».

Что сделало это Особенно сложно было то, что инсайдер знал о том, как его компания обнаруживала крипто-майнинг и предотвращала его распространение.«Он начал поискать нас в Google и читать некоторые из опубликованных статей», — говорит Йорк. «Мы нашли их в истории его веб-браузера. Он активно пытался нас подорвать».

Корпоративные политики могут специально не запрещать сотрудникам выполнять операции криптодобычи с использованием корпоративных ресурсов, но создание такой операции, вероятно, будет рискованным для сотрудника. «Законопроект появится, и вас уволят», — говорит Стив МакГрегори, старший директор центра исследования приложений и аналитики угроз компании Ixia.«Так что это, вероятно, будет недолговечной схемой, но если бы у вас была возможность контролировать журналы, мошенник мог бы какое-то время зарабатывать приличную копейку на стороне».

Образовательные учреждения особенно уязвимы, добавил он. «Многие люди, обращающиеся к нам с просьбой о помощи, — это университеты, — говорит МакГрегори. «Студенты просто подключают свою систему ASIC [крипто-майнинг] к комнате общежития и выставляют счет за электричество. Университет оплачивает счет, так что это им стоит. Студенты не попали в систему незаконно.«

Сотрудники также могут подключать свое собственное оборудование, — добавил он, — и может быть трудно отследить настоящую причину скачка счета за электроэнергию». Они, вероятно, найдут это, прогулявшись и увидев самую теплую зону. , — предлагает Макгрегори.

Доверенные инсайдеры также могут запускать виртуальные машины в AWS, Azure или облаке Google, выполнять свои вычисления, а затем быстро выключать их, прежде чем кто-либо это заметит, — говорит Роберт МакНатт, вице-президент по новым технологиям в ForeScout ». Это реальный риск, о котором следует подумать организациям, поскольку его гораздо труднее обнаружить, а для некоторых он может быть очень прибыльным, что делает его чем-то более распространенным », — говорит он.

Внешние злоумышленники с украденными учетными данными тоже могут это сделать, добавляет он. Фактически, Amazon теперь предлагает инстансы EC2 с графическими процессорами, что делает крипто-майнинг более эффективным, говорит Макнатт. Это делает его еще более дорогостоящим для компании, оплачивающей счет.

Copyright © 2018 IDG Communications, Inc.

Как определить, есть ли у вас вирус-майнер биткойнов

Источник: independent.co.ukМайнинг биткойнов — это концепция, которая существует среди нас уже довольно много лет.С момента появления этой популярной криптовалюты мы видим, что многие люди со всего мира начали ее майнить. Следует сказать, что эта концепция была гораздо более живой пару лет назад, прежде чем многие компании решили инвестировать все свои ресурсы в добычу BTC.

Итак, практически все майнеры, которые были независимыми, теперь ушли или присоединились к одному из многих сообществ BTC, когда они объединяются с другими. Наверняка вы слышали, что осталось еще много разных BTC, которые нужно добыть, пока общая сумма не достигнет 21 миллиона.Хотя неизвестно, когда это произойдет, следует сказать, что весь процесс майнинга несколько отличается от того, что было раньше.

Говоря о независимых майнерах, нужно сказать, что их нужно к этому готовить. Кроме того, следует сказать, что каждый владелец BTC и майнер может использовать множество различных сборов для лучшего управления криптовалютами. Если вам интересно взглянуть на некоторые из лучших, которые могут вам в этом помочь, обязательно взгляните на bitcoinsystemapp.Несмотря на то, что майнинг биткойнов — довольно популярная концепция, многие люди не знают о существовании этих вирусов или вредоносных программ.