Как проверить компьютер с помощью Kaspersky Virus Removal Tool 2015

Kaspersky Virus Removal Tool — бесплатная программа, предназначенная для проверки и лечения зараженных компьютеров под управлением операционных систем Windows. Предназначена для обнаружения вредоносных программ, а также рекламных и легальных программ, которые могут быть использованы злоумышленниками. Подробнее в статье.

Программа Kaspersky Virus Removal Tool предназначена для разовой проверки компьютера. По окончании лечения установите постоянный антивирус.

Чтобы проверить компьютер с помощью Kaspersky Virus Removal Tool:

- Запустите программу. Инструкция в статье.

- При необходимости нажмите Изменить параметры для настройки области проверки.

- Установите флажки напротив нужных объектов для проверки. Нажмите Добавить объект для выбора дополнительных разделов и папок. Нажмите ОК.

- Нажмите Начать проверку. Если проверка не запускается, смотрите решение ниже.

- Дождитесь окончания проверки.

- Если при проверке были обнаружены угрозы, на экран будет выведено уведомление с запросом дальнейших действий. Инструкция по выбору действий над обнаруженными угрозами в статье.

- Для просмотра подробных результатов проверки нажмите подробнее.

- Для завершения работы Kaspersky Virus Removal Tool нажмите Закрыть или на крестик в правом верхнем углу окна.

Ваш компьютер будет проверен на наличие вредоносных программ, а также рекламных и легальных программ, которые могут быть использованы злоумышленниками.

Как найти и удалить скрытый майнер на компьютере

Майнинг и криптовалюты активно набирают популярность с каждым годом. Создаются новые приложения и программы по этой теме, и не всегда они полезны. Один из новейших примеров – вредоносное приложение для скрытого майнинга. Основная проблема в том, что отработанных стратегий по борьбе с таким ПО пока нет, а имеющаяся информация неоднозначна и не систематизирована. Мы попробовали собрать всё воедино и разобраться, как удалить майнер с компьютера.

Что представляет собой скрытый майнер

Для начала необходимо хорошо понимать, что же такое майнер и как он работает. Скрытые майнеры (ботнеты) – система софта, позволяющая вести майнинг без ведома пользователя. Другими словами, на компьютере появляется совокупность программ, использующих ресурсы ПК для заработка денег и их перечисление создателю вредоносных приложений. Популярность этого направления растёт, а заодно растут и предложения о продаже вирусов. Главной целью ботнетов являются офисные компьютеры, так как выгода разработчиков напрямую зависит от количества заражённых ПК. Именно поэтому распознать майнеры непросто. Чаще всего вирус можно «подхватить», скачивая контент из непроверенных источников. Также популярны спам-рассылки. Перед тем, как переходить к поиску и удалению, разберёмся во всех тонкостях и опасностях подобного софта.

Главной целью ботнетов являются офисные компьютеры, так как выгода разработчиков напрямую зависит от количества заражённых ПК. Именно поэтому распознать майнеры непросто. Чаще всего вирус можно «подхватить», скачивая контент из непроверенных источников. Также популярны спам-рассылки. Перед тем, как переходить к поиску и удалению, разберёмся во всех тонкостях и опасностях подобного софта.

В чём опасность скрытого майнера

В целом, работа майнер-бота похожа на обычный вирус: он также «прикидывается» системным файлом и перегружает систему, постоянно что-то скачивая и загружая. Главное его отличие от вирусных программ в том, что цель майнеров – не навредить системе, а использовать её в своих целях. Процессор постоянно перегружен, так как добывает криптовалюту создателю ПО. А самая большая проблема заключается в том, что стандартные антивирусники не могут определить проблему и найти майнер на компьютере. Приходится бороться с ботами самостоятельно. Нужно «выслеживать» файл в реестрах и процессах, проводить сложные манипуляции по его полному удалению, а это не всегда просто для среднестатистического пользователя. Плюс ко всему, разработчики научились создавать программы-невидимки, отследить которые через диспетчер задач не получится. В глубинах системных файлов будет ещё и резервный исходник, позволяющий программе восстановиться в случае обнаружения антивирусной программой или ручного удаления. Так как же распознать и удалить такой софт?

Плюс ко всему, разработчики научились создавать программы-невидимки, отследить которые через диспетчер задач не получится. В глубинах системных файлов будет ещё и резервный исходник, позволяющий программе восстановиться в случае обнаружения антивирусной программой или ручного удаления. Так как же распознать и удалить такой софт?

Ввиду сложности обнаружения приходится опираться на собственные ощущения. Майнеры заметно перегружают систему, благодаря чему компьютер начинает сильно тормозить. Это сказывается и на технической составляющей ПК: страдают процессор, видеокарта, оперативка и даже система вентиляции. Если вы слышите, что ваш кулер постоянно работает на пределе – стоит задуматься, не подхватили ли вы майнера. Ко всему прочему добавим, что stealth miner’ы с лёгкостью крадут данные пользователя, в том числе пароли от аккаунтов и электронных кошельков.

Находим и удаляем

Выяснив, что скрытый майнинг до добра не доведёт, переходим к операции «найти и уничтожить».

Для начала рекомендуется запустить стандартный процесс сканирования компьютера любым достаточно эффективным антивирусом. Нельзя исключать, что в том или ином случае пользователь столкнутся с обычным и сравнительно безопасным майнером. Своего присутствия в системе он не скрывает, а потому его без проблем можно будет обнаружить за счёт сканирования и безвозвратно удалить.

Но практика показывает, что идентифицировать троян в системе довольно сложно. Разработчики вредоносного программного обеспечения делают всё возможное, дабы работа майнера велась максимально незаметно, но при этом приносила пользу. Жаль только, что не пострадавшей стороне.

Современные майнеры очень качественно скрывают своё присутствие. Они способны на многое, включая:

- выключаться в процессе работы пользователя с программами и приложениями, которые являются особо требовательными;

- имитировать работу других приложений и стандартных процессов при запуске Диспетчера задач;

- работать только в то время, когда компьютер простаивает, то есть пользователь ничего не делает.

Вот почему очень часто оказывается, что компьютер уже давно и весьма серьёзно заражён, а пользователь даже не подозревает об этом. Это стало возможным за счёт тщательной работы хакеров.

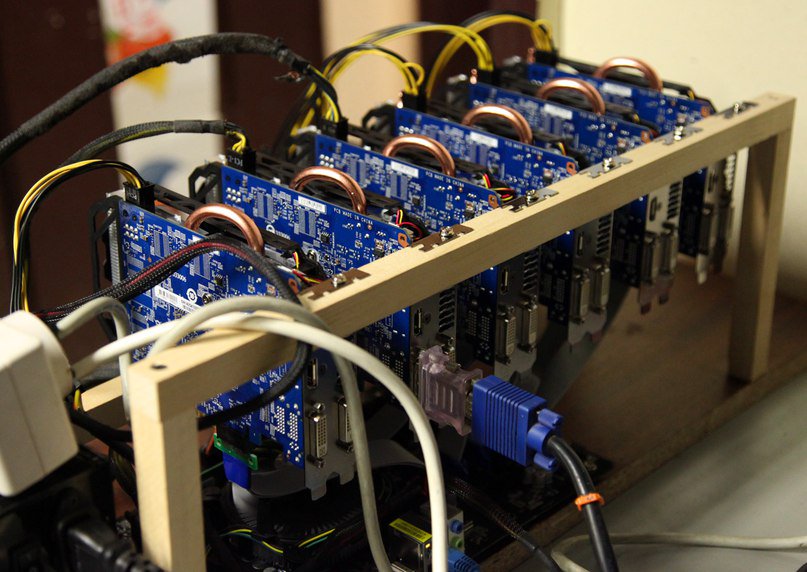

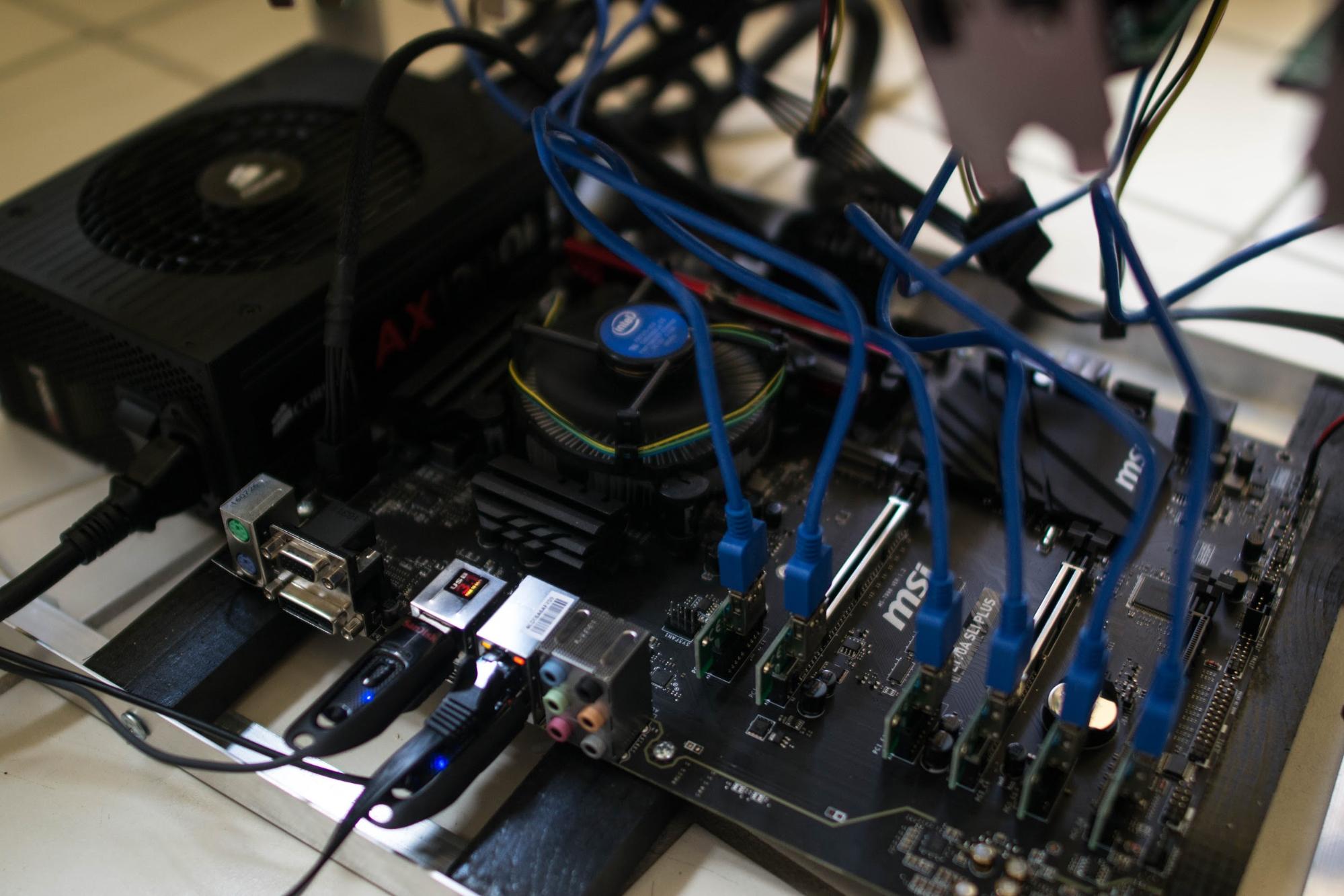

Ботнеты сильно нагружают процессор компьютера

Но всё же обнаружить вредоносные программы можно. И не обязательно для этого обращаться к профильным специалистам.

ВНИМАНИЕ. Если не уверены, не стоит удалять те или иные файлы. Особенно системные. Иначе это может привести к печальным последствиям, включая повреждение ОС с необходимостью её переустановки.

Сначала нужно удостовериться в том, что перед вами вредоносный майнер, который хорошо маскируется. И только после этого его можно смело сносить.

Реализовать задуманное можно 2 основными способами. Для этого стоит воспользоваться функционалом Диспетчера задач, либо задействовать мощную системную утилиту для проверки всех активных процессов типа AnVir.

Диспетчер задач

С Интернет-майнингом сталкивались многие. Причём некоторые даже об этом и не знают. В сети существуют веб-сайты, где используются специальные скрипты, позволяющие добраться до производительности ПК путём обхода защиты. Обойдя защиту на сайте, хакер загружает на ресурс вредоносный код. Он начинает майнить, когда пользователь заходит на этот сайт.

Причём некоторые даже об этом и не знают. В сети существуют веб-сайты, где используются специальные скрипты, позволяющие добраться до производительности ПК путём обхода защиты. Обойдя защиту на сайте, хакер загружает на ресурс вредоносный код. Он начинает майнить, когда пользователь заходит на этот сайт.

Догадаться и как-то понять, что вы зашли на подобный сайт, довольно просто. Ведь при его посещении компьютер сразу же начинает сильно тормозить, а в Диспетчере задач отображается высокая нагрузка на компьютерное железо. Стоит закрыть сайт, и майнинг остановится, работа компьютера нормализуется.

Чтобы обнаружить вредоносное программное обеспечение, которое забралось в ваш компьютер и систему, используя для этого Диспетчер задач, необходимо выполнить несколько шагов:

- Для начала откройте сам Диспетчер задач. Для этого достаточно одновременно нажать сочетание клавиш Ctrl, Shift и Esc.

- Теперь просто наблюдайте. Буквально 10 минут. При этом важно, чтобы компьютер бездействовал.

Старайтесь даже ничего не нажимать на клавиатуре и не пользоваться мышкой.

Старайтесь даже ничего не нажимать на клавиатуре и не пользоваться мышкой. - Есть такие вирусы, которые активируют блокировку диспетчера, либо просто закрывают окно. Делается это по вполне банальной причине. Так вредоносное ПО скрывает своё присутствие. Поэтому в случае самопроизвольного закрытия диспетчера, либо при загрузке системы во время бездействия можно делать смелый вывод о том, что на компьютере есть майнер.

- Если во время наблюдения ничего подозрительного обнаружено не было, откройте вкладку Подробности в окне диспетчера.

- В открывшемся списке поищите процесс, который чем-то отличается от всех остальных. Это может быть использование странных символов и другие отличительные черты. Перепишите его название.

- Теперь через поисковую систему Windows пропишите слово regedit и откройте реестр, запустив это приложение. Причём лучше от имени администратора.

- Открыв «Редактор реестра», нажмите на вкладку «Правка» в верхнем левом углу, а затем на кнопку «Найти».

Сюда вбейте название того процесса, который вызвал у вас подозрения.

Сюда вбейте название того процесса, который вызвал у вас подозрения. - При отображении в списке совпадений с этим названием, кликните по ним правой кнопкой и нажмите «Удалить». Но если вы не уверены в том, что это вредоносное ПО, а не системные важные файлы, лучше ничего не трогать.

- Запустите процедуру сканирования системы антивирусом. Причём тут можно воспользоваться даже встроенным инструментом от Windows. Для его запуска нужно нажать на «Пуск», затем перейти в раздел «Параметры», далее в «Обновление и безопасность», и тут вы найдёте «Защитник Windows».

- По завершению сканирования система выдаст перечень обнаруженных угроз. Дайте разрешение на их удаление.

Теперь остаётся только перезагрузить компьютер.

Полагаться исключительно на встроенный антивирус операционной системы не стоит. Будет лучше, если дополнительно вы запустите сканирование сторонним софтом или даже утилитой типа Dr.Web. Чем антивирус эффективнее, тем выше вероятность обнаружить скрытые угрозы.

СОВЕТ. Перед запуском сканирования обновите антивирус до последней версии.

Вредоносное ПО может быть достаточно свежим, и устаревший антивирус попросту не знает о нём, а потому у него отсутствуют соответствующие алгоритмы поиска и удаления. Обновив программу, она наверняка найдёт этот майнер и обезвредит его.

AnVir Task Manager

Многие воспринимают эту программу как антивирусное ПО. В действительности это полезная системная утилита, способная отображать все процессы на компьютере.

С помощью этого многофункционального диспетчера процессов удаётся довольно быстро и легко найти все скрытые вирусы и майнеры. Нужно лишь правильно воспользоваться предлагаемыми возможностями.

Последовательность процедур здесь будет следующей:

- Сначала скачайте установочный файл. Лучше это делать через официальный сайт разработчика. Теперь установите диспетчера процессов и запустите его.

- В открывшемся окне после непродолжительного сканирования будут отображаться все процессы, которые сейчас протекают на вашем компьютере.

- Сам диспетчер имеет специальный алгоритм определения уровня риска. Он отображается в процентах. Но полностью полагаться на него не стоит. Увидев процессы с высоким риском, либо же подозрительные названия, подведите к ним курсор мышки. После этого откроется развёрнутая информация.

- Ряд троянов действительно хорошо маскируются, имитируя системные приложения и процессы. Но вот детали их выдают. По ним как раз и можно обнаружить реальную угрозу.

- Выберите один из процессов, в безопасности которого вы сомневаетесь. Кликните правой кнопкой, нажмите на пункт «Детальная информация», а затем откройте вкладку «Производительность».

- В списке слева поставьте галочку на варианте «1 День». Теперь посмотрите, какая нагрузка на компьютер была в течение указанного периода.

- Если подозрительный процесс сильно нагружал систему, подведите к нему курсор мышки, после чего перепишите название самого процесса, а также путь к нему.

- Далее по этому же процессу нажмите правой кнопкой и выберите вариант для завершения процесса.

- Снова через поисковую систему Windows пропишите regedit, запустите «Редактор реестра». Через вкладку «Правка» нажмите на «Найти» и пропишите значения подозрительных процессов.

- Все совпадения с названием файла удаляются.

- Запустите обновлённую антивирусную программу для полного сканирования. Если угрозы будут обнаружены, удалите их.

В завершении остаётся только отправить компьютер на перезагрузку.

После этого проверьте, изменилась ли ситуация, снизилась ли нагрузка на систему. Если есть и другие подозрительные процессы, проделайте с ними всё то же самое.

Удаление майнера с компьютера

После проверки на наличие вредоносных ПО, приступаем к его устранению. Сделать это можно несколькими способами, в том числе и без помощи сторонних программ для обнаружения майнеров. Важно: удаляйте вручную только в том случае, когда вы абсолютно уверены, что нашли именно майнер.

- Пробуем найти файл через Диспетчер задач – Подробности или же через упомянутые выше программы для просмотра процессов ПК.

- Закрываем всевозможные процессы, кроме необходимых для работы ОС. Оставшиеся поочерёдно проверяем. Ищем процесс с непонятным набором случайных символов в названии.

- Обнаружив подозрительный файл, маскирующийся под обновления системы, запускаем поисковик. Смотрим, что открывается при попытке загрузить файл.

- Находим совпадения в реестре, нажав regedit и клавиши Ctrl + F для поиска. Удаляем. Можно дополнительно почистить реестр с помощью, например, CCleaner.

- Перезагружаем ПК и оцениваем изменения в нагрузке.

ВНИМАНИЕ. Зачастую майнеры хранятся на диске C в папке users\ пользователь\appdata.

Можно попробовать прибегнуть к помощи антивирусных программ. Старые версии, конечно, не исправят ситуацию, но некоторые имеют достаточный набор утилит для поиска скрытых майнеров. К примеру, Dr.Web CureIt, Kaspersky Virus Removal Tool или Junkware Removal Tool.

Если обнаружить майнер не удалось, но вы уверены, что он есть – используйте программу AVZ. Там необходимо произвести обновление и запустить «Исследование системы». На выходе вы получите avz_sysinfo.htm файл, с которым можно идти на форум и просить помощи специалистов. Возможно, вы получите скрипт, который выполняется через ту же AVZ и тем самым решить проблему. Также поможет обычная переустановка операционной системы.

Там необходимо произвести обновление и запустить «Исследование системы». На выходе вы получите avz_sysinfo.htm файл, с которым можно идти на форум и просить помощи специалистов. Возможно, вы получите скрипт, который выполняется через ту же AVZ и тем самым решить проблему. Также поможет обычная переустановка операционной системы.

Методы профилактики

Как говорится, проблемы проще избежать, нежели решить её. Но полностью обезопасить себя от майнеров не получится. Любая операционная система подразумевает установку всевозможного софта и его удаление, что переполняет реестр и вызывает сбои в работе ПК. Даже удалённые программы сохраняют отдельные файлы в реестре, благодаря чему и маскируются различные вирусы. Правильным решением будет использование портативного софта. Это избавит ваш реестр от ненужного засорения и освободит процессор. Также полезной программой является WinPatrol Monitor. Приложение оповещает о попытках файлов попасть в реестр без ведома пользователя.

СОВЕТ. Скачивайте контент только с проверенных сайтов!

Скачивайте контент только с проверенных сайтов!

Подводя итоги, хочется сказать следующее: не «забивайте» на свой компьютер! Если вы заметили какие-либо изменения в работе, не ленитесь выяснять причину. Многие пользователи предпочитают просто понизить настройки в любимой игре, нежели пытаться понять, почему играть стало некомфортно. Это всё чревато неприятными последствиями не только в плане ОС, но и для работы самой техники. Сталкивались ли вы с майнер-ботами и как боролись с ними? Описывайте свой опыт в комментариях.

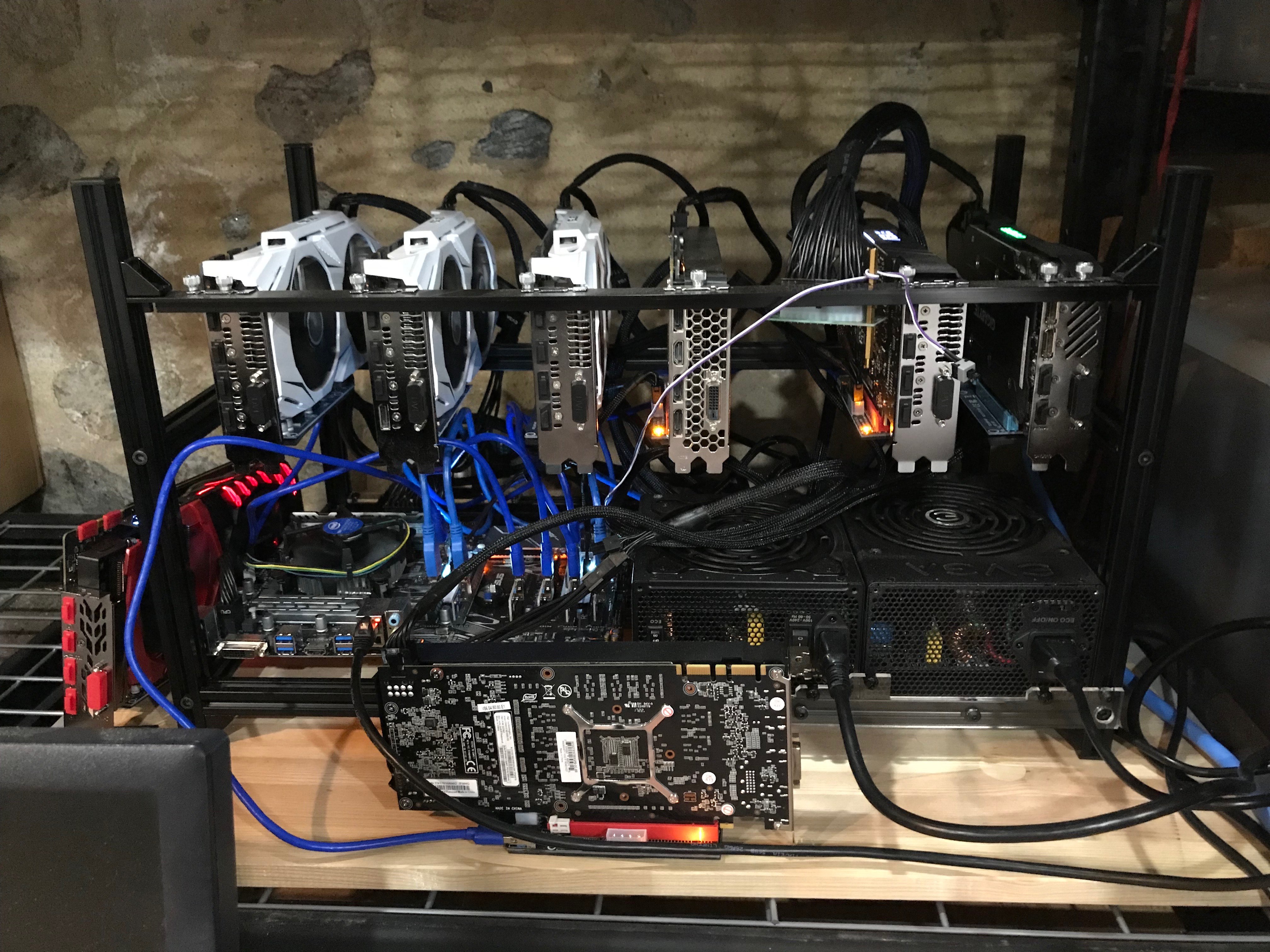

Покупка б/у видеокарты в эпоху майнинга: основные правила грамотного приобретения

Видеоускорители, еще вчера продававшиеся за копейки, сегодня стоят баснословных денег — когда это безумие закончится, неизвестно. Однако играть хочется, не прибегая к услугам летсплейщиков или дорогого облачного гейминга. Выход один — пора идти на сервисы по продаже б/у комплектующих, где активно продаются видеокарты, в том числе после майнинга.

Однако играть хочется, не прибегая к услугам летсплейщиков или дорогого облачного гейминга. Выход один — пора идти на сервисы по продаже б/у комплектующих, где активно продаются видеокарты, в том числе после майнинга.

Фото: Depositphotos

Дело это рискованное, но иного выхода нет. Покупать первую попавшуюся карточку с описанием «не бита, не крашена, в майнинге не участвовала» не стоит. Наша цель как раз другая — приобретение адекватного по цене видеоускорителя, в том числе и после майнинга, но с тщательной проверкой «железа» на всех уровнях.

Майнинг — что это и насколько опасно для видеокартыЕсли просто, то майнинг криптовалюты представляет собой процесс поддержания работы самой криптосети. Без постоянных трудоемких вычислений, производимых графическими ускорителями, функционирование этой валютной системы попросту невозможно. Вычисления, естественно, вознаграждаются, а в последнее время очень щедро — поэтому видеокарты и пропали с полок магазинов.

Глупо ждать, что вот-вот криптопузырь лопнет и все вернется на круги своя. Нет, в ближайшее время не лопнет, а если и произойдет обесценивание монет, то ждать резкого снижения стоимости видеокарт нет смысла. Объясняется это не только большой инерционностью рынка комплектующих для ПК, но и рядом других факторов:

- недавно производители видеоускорителей заявили о намерении повысить отпускные цены на свою продукцию;

- крупнейший изготовитель чипов TSMC испытывает дефицит производственных мощностей, равно как и у Samsung не получается без проблем осваивать новые технологические процессы;

- наблюдается нехватка некоторых компонентов для изготовления комплектующих: особенно сложная ситуация сложилась с подложками под чипы CPU и GPU;

- нарушена цепочка поставок вследствие коронавируса и торговой войны между США и Китаем.

Сам процесс добычи не опасен, если не насиловать видеокарту, не задирать частоты памяти или графического процессора (ГП). В общем, как и в случае с играми, если стоковые параметры карты не превышали критически допустимые (температуры, частоты, напряжение), то ничего страшного в майнинге нет и покупать железо после него можно.

В общем, как и в случае с играми, если стоковые параметры карты не превышали критически допустимые (температуры, частоты, напряжение), то ничего страшного в майнинге нет и покупать железо после него можно.

Но стоит раз и навсегда запомнить, что дешевые версии видеокарт категорически запрещено приобретать после добычи криптовалют. В бюджетных линейках видеоускорителей производители серьезно экономят на цепях питания и охлаждении, из-за чего в разы возрастает риск «отвала», прогара и появления прочих неприятностей. Выявить не сомнительные экземпляры видеокарт просто: достаточно перед покупкой почитать отзывы, посмотреть обзоры интересующей модели, чтобы выяснить все ее слабые места.

Простые правила по приобретению товара с рук в интернетеНаилучшим решением является покупка видеоускорителя в своем городе и только после тщательного осмотра и тестирования (об этом чуть позже) у продавца на дому. Можно провести проверку и у себя дома, но с четко оговоренными сроками возврата товара-денег в случае выявления неисправности. Никаких покупок в метро, у подъезда или на любой другой нейтральной территории. Естественно, что верить на слово продавцу не стоит — это касается покупки любого б/у товара.

Никаких покупок в метро, у подъезда или на любой другой нейтральной территории. Естественно, что верить на слово продавцу не стоит — это касается покупки любого б/у товара.

По возможности приобретайте видеокарты с остаточной гарантией от магазина, занимающегося продажей официального завезенного в Россию оборудования. Риск тут один — получение поддельного чека, поэтому снова — никаких нейтральных территорий.

При покупке товара с пересылкой из другого города, внимательно изучайте аккаунт продавца, отзывы и оценки. Отдавайте предпочтение старым аккаунтам с положительной историей, хотя и здесь есть шанс нарваться на украденный аккаунт.

Отдавайте себе отчет, что дистанционное приобретение видеокарты с пересылкой и полной предоплатой — это максимальный вариант наткнуться на мошенника: не только потерять средства, но и не получить карту вовсе.

Обходите стороной предложения о покупке исправного оборудования с ценой значительно ниже, чем в других предложениях. Так нечистые на руку продавцы обманывают неопытных покупателей, заманивая низкой стоимостью на явно дефектный товар.

Обязательно проверяйте фото из объявлений в Google или «Яндексе» сервисом «поиск по картинке». Очень часто продавцы ставят в объявлениях ворованные фото, не соответствующие действительности. Тут два варианта: либо продавец решил не заморачиваться, либо он что-то скрывает. Решение одно: подходить к таким объявлениям с особой осторожностью.

Обзор и тестирование видеокарты после майнингаПроцесс проверки графического ускорителя состоит из двух этапов. Сначала идет визуальная проверка железа на механические повреждения, наличие всех элементов в устройстве (термопрокладки, состояние кулеров, дополнительное питание, интерфейсы подключения и т.д.). Затем необходимо прогнать карту в различных бенчмарках, чтобы сразу выявить проблемные моменты, в особенности предпосылки к «отвалу» (перегрев, артефакты, выход из строя драйвера и т.д.).

Визуальный осмотрПонять, в хорошем состоянии находится карта или она изрядна измотана, можно по ее внешнему виду — достаточно хорошего освещения и отсутствие спешки. Следующие действия визуального осмотра обязательны к выполнению:

перед покупкой не поленитесь посмотреть в интернете, как выглядит выбранная видеокарта в собранном и разобранном виде. Сделайте скриншоты из видео или скачайте картинки на телефон;

Фото: tsbohemia.cz

понюхайте видеокарту. Это не шутка, поскольку наличие прогара достаточно легко определить по специфическому резкому запаху гари;

Фото: YouTube

проверьте, как крутятся вентиляторы, есть ли на них наклейки. Если ход тугой, наклейки наполовину или полностью сорваны, то это свидетельствует об их большом износе;

осмотрите бэкплейт на наличие сколов, царапин и уж тем более следов пайки — их быть не должно. Если приобретается карта с остаточной гарантией, должна присутствовать гарантийная пломба, а фиксирующие болты должны быть лишены следов механического воздействия;

Фото: tweaktown.com

разъем дополнительного питания — без повреждений, оплавленных или потемневших контактов;

никаких подтеков около термопрокладок. Если таковые имеются, значит эксплуатация происходила с явным превышением температур на чипах памяти.

Фото: reddit.com

Проверка программамиЕсли визуально с картой все в порядке, расслабляться не стоит — внешне идеальный экземпляр может оказаться просто красивым «кирпичом». Если видеокарта нормально запускается на ПК, приступаем к проверке «железа» программным путем — это обязательное условие.

Furmark — проверка видеоядраВ простонародье — бублик. Весит всего 15 МБ, но позволяет провести полную диагностику состояния видеоядра. С ее помощью можно проверить, как греется GPU, держит ли частоты, не зависает или не сбрасывается ли драйвер, имеются ли артефакты на изображении. Программа сильно нагружает GPU (в реальных задачах нагрузка всегда меньше), поэтому недочеты видеоядра сразу станут явными. Тест проходит не менее 15 минут.

Во время загрузки произошла ошибка.Evga OC Scanner X — проверка памятиЕще одна легковесная утилита на 18 МБ. Хотя видеопамять в видеокартах является достаточно надежным элементом, при майнинге она изнашивается больше всего. Проверка состояния чипов производится в разделе Memory Burner, который прокачивает видеопамять файлами в 1,2 или 3 ГБ. При наличии ошибок и неисправностей, это сразу выльется в отчет. Их быть не должно, даже если продавец уверяет, что они незначительны.

Кроме того, проверить память можно обычными играми, запустив их с ультра-настройками текстур (все остальное выставляется на минимум). Если игр нет, то подойдут следующие программы (любая на выбор): OCCT Test Perestroika, Memtest G80, Video memory stress test.

Во время загрузки произошла ошибка.MSi Afterburner — проверка частотВес около 50 МБ. Ее использование необязательно, но она позволяет проверить, как хорошо ГП держит частоты в разгоне и как обстоят дела с повышением напряжения ядра. Если имеются неполадки, ПК может зависнуть, перезагрузиться, сбросить настройки драйвера и т.д.

Во время загрузки произошла ошибка.Не забываем про БИОСВидеокарты часто прошиваются специальными версиями БИОС для лучшей добычи криптовалюты. Обычно, перед продажей майнеры устанавливают родной БИОС, но не лишним будет уточнить этот вопрос, и в случае чего, попросить продавца вернуть видеокарту к заводским настройкам. Иначе нельзя, поскольку проверка товара должна проводиться только на «родном» программном обеспечении.

Это тоже интересно:

Майнинг вирусы – как проверить и удалить с компьютера майнинг вирус

За несколько лет криптовалюты превратились из маргинального эксперимента в огромный рынок. Неудивительно, что на новости об ошеломительных суммах “слетелись” тысячи мошенников.

19.12.2017 | США

Иногда злоумышленники используют биткоины только в качестве неотслеживаемого средства оплаты. Вирус блокирует любую работу в системе, предлагая разблокировать компьютер за некоторое количество криптовалюты – или же навсегда потерять свои данные. Именно так работал нашумевший в прошлом году сетевой червь WannaCry.

Однако существуют и более изощренные методы обогащения за чужой счет при помощи новых технологий. Пожалуй, самый популярный из них – скрытый майнинг. Вирус в системе или подозрительный сайт могут перенаправить ресурсы вашей системы на заработок для чужого кармана.

27.03.2018 | Руководства

Как известно, криптовалюта “добывается” при помощи майнинга – вычислительного процесса, создающего новые блоки в блокчейн-структуре. Обычно мощности процессора или видеокарты используются по желанию их владельца, который устанавливает и активирует программу-майнер. Но ничто не мешает распространять майнеры скрыто, вместе с другим софтом.

В таком случае у пользователя могут возникнуть ощутимые проблемы: сильное падение производительности, возросшие счета за электричество и даже преждевременные поломки перегревающихся комплектующих. Если вовремя не была проведена проверка на майнинг, вирусы могут превратить компьютер в фабрику по производству виртуальных монет.

06.02.2018 | Новости

Вычислительная мощность одной инфицированной системы невелика – но сотни и тысячи таких компьютеров вместе могут приносить “авторам” обмана серьезный доход. Изначально в качестве криптовалюты использовался биткоин, но из-за возросшей сложности майнинг этой виртуальной монеты даже сетью компьютеров стал практически бессмысленным. Поэтому сегодня скрытые майнеры работают с валютами вроде Ethereum или Monero – последнюю добывал даже мобильный ADB.miner, скрытно устанавливавшийся на смартфоны с системой Android и даже на приставки Android TV.

Как правило, майнеры распространяются так же, как и остальные вредоносные программы – при скачивании пиратского контента. Часто зараженными оказываются взломанные версии компьютерных игр. Также вредоносный код может быть встроен в посещаемый сайт. В последнем случае для майнинга необходимо, чтобы пользователь держал браузер и вкладку с сайтом открытыми.

И если раньше к подобным ухищрениям прибегали совсем маргинальные ресурсы, то сегодня попытаться начать добычу биткоинов может даже безобидный на вид интернет-магазин. Скрытый майнинг или вирус – как проверить, чем именно пытается заразить систему сайт? Отсутствие антивируса – почти гарантия того, что рано или поздно компьютер будет атакован.

Причиной того, что майнеры все чаще появляются на интернет-ресурсах, послужил рост популярности блокирующих рекламу приложений. Благодаря этому обычные маркетинговые доходы владельцев сайтов падают год за годом.

Не спасает даже многолетняя репутация: в 2017 году Pirate Bay, работающий с 2003 года индексатор torrent-файлов, добавил код майнера Coinhive. Похожим образом на два года раньше оскандалились разработчики популярного BitTorrent-клиента uTorrent. Во время установки программы в уклончивых формулировках предлагалось поучаствовать в помощи организации, которая работает над “излечением СПИДа, обеспечением будущих поколений чистой водой” и так далее. Согласившись, пользователь присоединялся к сервису облачных вычислений Epic Scale, начиная майнить биткоины – официально, на благотворительные цели. Впрочем, в следующем обновлении программ Epic Scale уже не было.

Итак, риск “подцепить” майнер достаточно велик. Как же должна проходить проверка компьютера на майнинг-вирус и что может быть поводом для неё?

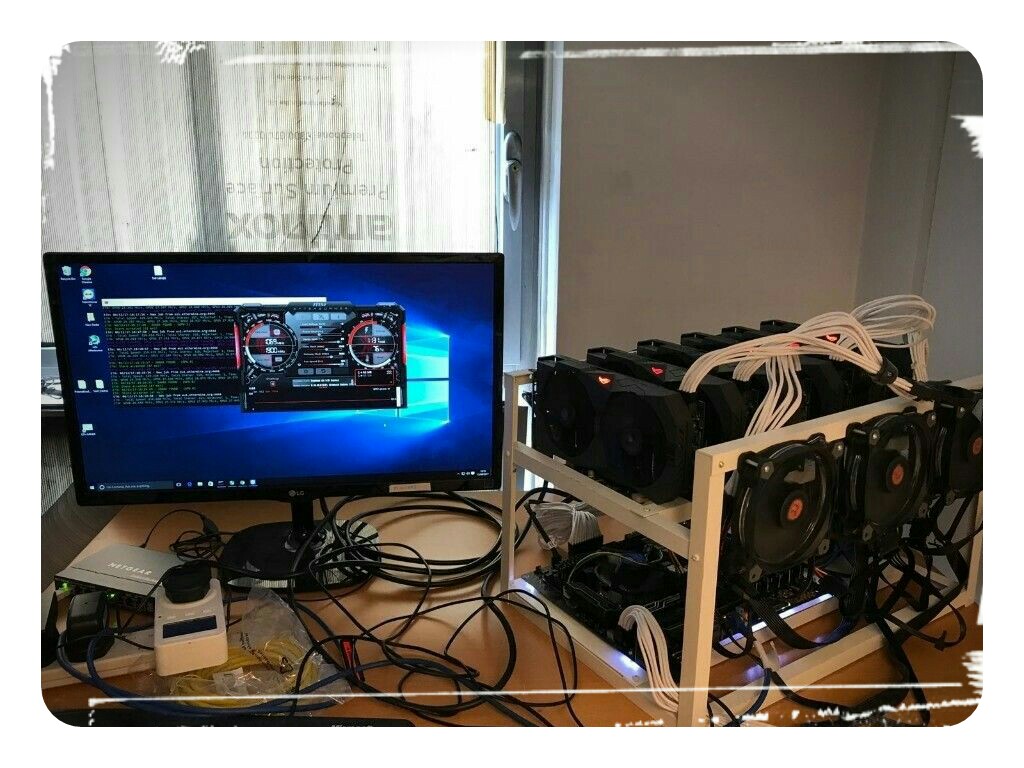

Прежде всего должны настораживать необъяснимые нагрузки на процессор или видеокарту. Перегрев, шум вентиляторов и “тормоза” даже во время простоя или работы с документами – верный признак того, что мощность компьютера используете не только вы. Также стоит обратить внимание на незнакомые или потребляющие непропорционально много ресурсов в “Диспетчере задач” Windows.

Правда, усовершенствованные майнеры будут нагружать систему не очень сильно, отключаться во время игры или другой затратной деятельности, закрывать себя при включении “Диспетчера задач”. Доход от инфицированного компьютера в этом случае снизится – но и обнаружить проблему станет гораздо сложнее. Поэтому стоит быть внимательным к своему ПК.

Если подозрения все-таки возникли, то нужно решить, как проверить компьютер на майнинг. Вирус и майнер с точки зрения антивируса – разные вещи, поскольку пользователь мог установить подобную программу вполне добровольно.

Вместе с тем современные антивирусы способны не только удалить вирус. Майнинг также попадет в их прицел – просто иначе. Скорее всего, антивирус отметит обнаруженный майнер как RiskWare – “подозрительный софт”. Если вы не ставили себе на компьютер ничего подобного – смело удаляйте. Желательно воспользоваться функцией “глубокого удаления” и продолжать отслеживать нежелательную активность – часто вместе с майнерами в систему встраивается код, восстанавливающий их в случае удаления.

Если проверка антивирусом не дала результатов, а подозрения остались, то можно откатить систему к существующей точке восстановления. В Windows 10 для этого необходимо открыть панель управления и перейти в раздел “Восстановление”. После этой операции будут удалены все программы, установленные после создания этой точки. Если же и это по каким-то причинам невозможно, то переустановка Windows точно решит возникшую проблему. Но это радикальное решение, и прибегать к нему стоит только в отсутствие альтернатив.

Для продвинутых пользователей такой альтернативой может стать пакет Sysinternals Suite от Microsoft. Входящий в него софт позволяет работать с процессами операционной системы на глубоком уровне. Несколько более простой вариант – использование программы AnVir Task Manager. Также может помочь еще одна тщательная проверка компьютера утилитой Dr. Web CureIt.

22.01.2018 | Инновации

Чтобы защитить свой интернет-браузер, достаточно поставить расширение No Coin – Block miners on the web или его аналог. Отключение JavaScript в настройках браузера тоже решит вопрос, но и лишит обычные сайты значительной части их функционала.

Нашли ошибку в тексте? Выделите ее, и нажмите CTRL+ENTERЕще кое-что важное

карта приносит свыше $6 в день

В преддверии выхода видеокарты GeForce RTX 3060 компания NVIDIA сообщила, что разработала специальный механизм для отслеживания попыток майнинга Ethereum с помощью GPU, который при обнаружении таковых автоматически снижает производительность добычи криптовалюты примерно вдвое. По замыслу, это должно сделать майнинг с помощью GeForce RTX 3060 невыгодным, однако на деле оказывается, что видеокарта всё равно может оказаться востребованной у майнеров.

Криптоблогером из Грузии Леваном Беручашвили было проведено тестирование видеокарты ZOTAC GAMING GeForce RTX 3060 Twin Edge в майнинге, которое подтвердило реальное снижение её производительности при добыче Ethereum примерно на 50 % относительно ожидаемой величины. Однако, как отметил блогер, это касается только Ethereum, но не относится к другим криптовалютам.

Беручашвили провёл на GeForce RTX 3060 тест майнинга криптовалюты Conflux на алгоритме Octopus и получил неплохие результаты. Если при майнинге Ethereum хешрейт быстро падает с 45–50 до 22–27 Мхеш/с, то при майнинге Conflux хешрейт, как и полагается, достигает порядка 45 Мхеш/с. В итоге, с помощью GeForce RTX 3060 можно майнить Conflux из расчёта $6,52 в день.

Также блогер проверил возможности GeForce RTX 3060 для майнинга ряда других виртуальных валют, включая Aeternity (AE) и Beam (BEAM) и пришёл к выводу, что потери производительности видеокарты не столь критичны, чтобы говорить о её неэффективности для майнинга. На удачных алгоритмах видеокарта способна приносить своему владельцу свыше $6 ежедневно. То есть, с учётом рекомендованной цены в $329 эта видеокарта окупится в руках умелого майнера менее, чем за два месяца.

Другими словами, NVIDIA замедлила майнинг Ethereum на GeForce RTX 3060, но на другие криптовалюты ограничение не распространяется. И это — неутешительные новости для геймеров: сделать видеокарту, которая будет не представлять интереса для криптостарателей, у NVIDIA на этот раз не вышло.

Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Как через ваш компьютер майнят? Как распознать вирус майнинга? | Андрей Мейхам

Вирус майнинга очень распространённая проблема в наше время и сегодня мы рассмотрим, как это работает, как избежать вирус майнинга и проверить свой пк на наличие вредоносных программ.

Приветствую вас, господа, вирус майнинга достаточно хитрая штука, он может находиться в вашем пк годами, и вы даже не будете этого замечать, также есть разные типы этих вирусов и, конечно же, нужно учитывать, что хакеров, написавших подобные вирусы, очень много, и работают они по-разному.

Как же работает вирус майнинга?

Смысл его работы заключается в проникновении в систему пк и использовании ресурсов вашего компьютера, майнер может использовать ресурс центрального процессора, чтобы майнить на нём криптовалюту, а также видеокарты, использовав ресурс графического процессора и других компонентов карты.

Последствия вируса в вашей системе?Не сложно догадаться, что будет, если ваша видеокарта загружается при работе не на условных 25%, а на 35-40%.

- Перегрев;

- Изнашивание;

- Просадки FPS в играх;

- Ошибки системы;

- Проблемы с материнской платой, процессором, видеокартой.

Почему вирус можно не заметить?

Вирусы, а точнее их создатели делятся на два типа.

1.Жадина — Данный контингент абсолютно нетерпелив, хакер удалённо или же с использованием интернет-программ может выставить процент потребления ресурса, жадины обычно выставляют от 30-70% ресурса пк, то есть в простое ваш пк будет нагружен при использование сайтов, программ или просто сёрфинга в интернете, вы будете ощущать прогрузы, просадки, проще говоря, компьютер будет тормозить. Если вы заметили, что какая-то из программ в диспетчере задач нагружает ваш процессор гораздо (15-25%) сильнее — это майнер.

2.Прошаренный — Данный тип майнера умён и нежаден, он не будет выставлять большой процент потребления ресурса, возможно даже 5-10%, с хорошим (современным) пк вы даже его не заметите, также хитрый хакер может сделать следующее: когда вы заходите в игру, вирус самостоятельно переходит в режим сна, т.е. пока игра включена, вирус не будет работать, чтобы вы не заметили, что что-то не так, вирус будет автоматически запускать при запуске ОС и работать когда пк находится в простое или же когда вы смотрите фильмы, или просто сёрфите интернет.

Как обезопасить себя и что категорически запрещено делать?

Первое и самое банальное — антивирус, антивирусник должен быть на вашем пк обязательно, но он также не является панацеей, антивирусник может просто не распознать «скрипт майнинга».

Если вы заподозрили у себя определённого вида просадки, подтормаживания, запустите несколько утилит антивирусников по-отдельности, могу порекомендовать: Dr.web Cureit, HitmanPro, 360 total security и всем известные Касперский и Аваст. Почему запускать нужно разные утилиты? Потому что у антивирусов разная база данных вирусов, один может его не заметить, другой сможет.

Также могу порекомендовать сайт, для проверки файлов при скачивании игр, программ. VirusTotal — данная программа может проверить файлы, программы, репаки на наличие вирусов, но он также не является панацеей.

Категорически запрещено.

1. Скачивать репаки с играми у непроверенных производителей, скачивать пиратские игры в принципе небезопасная затея, но, конечно, если поиграть хочется, а выкинуть 1000-2500 т.р. никак не получится. Старайтесь проверять игры сразу после загрузки на антивирусе.

2. Просьба отключить антивирус — Иногда при скачивании или переходе на какой-либо сайт могут попросить отключить антивирус, с вероятностью 99.9% там находится либо просто вирус, либо вирус майнинга.

3. Заходить и регистрироваться на «мутных» непроверенных сайтах — вообще вирус может и попасть в ваш пк, но при нахождении на каком-либо сайте скрипт автоматически будет майнить, пока вы находитесь на сайте, вреда от такого скрипта не будет, если вы выйдете с сайта, скрипт перестанет работать, но если вас это не устраивает, есть защита для браузеров. Для браузеров основанных на Гугл Хром можно установить плагин TamperMonkey, для Яндекс браузера, защита от скрипта работает сама или же её можно поставить в настройках браузера.

Как избавиться от вируса майнинга мы разберём в следующей статье. Подпишись, чтобы не пропустить 🙂

Если статья была для вас полезна, не забудьте поставить «нравится». Не ловите вирусов, люди. Всем удачи и до скорых встреч.

Как проверить компьютер на вирусы Windows?

Сегодня мы приведем основные способы выявления вредоносных программ, а также расскажем про симптомы заражения системы.

Содержание:

- Как вирусы попадают на компьютер?

- Определение заражения вирусами.

- Странное поведение компьютера.

- Обилие рекламы.

- Неадекватное поведение установленных программ.

- Система испытывает нагрузку в состоянии простоя.

- Удаление, шифрование или проблемы с доступом к файлам.

- Проблемы с интернет-банкингом и доступом в аккаунты.

Вредоносные программы — серьезная проблема и большая угроза для безопасности любого компьютера. Основная задача вирусов состоит в нанесении вреда системе, воровстве и передаче третьим лицам важных данных, позволяющих получить злоумышленникам материальную выгоду, порче, удалению или шифрованию отдельно взятых данных, демонстрации сомнительной рекламы, вымогательству и другим негативным воздействиям, способным навредить компьютеру и хранящейся на нем информации.

Стоит отметить, что даже самые передовые антивирусные программы не способны гарантировать стопроцентной защиты от заражения. Это обусловлено тем, что разработчики нелегального вирусного ПО постоянно модифицируют вредоносный софт для обхода защиты. Таким образом создатели антивирусов практически всегда находятся на шаг позади злоумышленников.

Как вирусы попадают на компьютер?

Вредоносные программы, в зависимости от их типа и предназначения, имеют множество способов проникновения на компьютер пользователя. Чаще всего заражение происходит из-за скачивания сомнительных файлов с сети, установке пиратских сборок игр, куда могут быть защиты скрытные майнеры, черви, трояны, вирусы вымогатели и т.д. Также популярным способом распространения вирусов является использование зараженного съемного накопителя, флешки или карты памяти, через которые вредоносное ПО попадает в систему после подключения устройства.

Поскольку пассивная защита антивирусного ПО не гарантирует абсолютную защиту, мы рекомендуем:

- Не качать данные и файлы с сомнительных ресурсов, торрентов и других мест.

- Не открывать вложения в электронных письмах от незнакомцев.

- Всегда иметь установленное и обновленное антивирусное программное обеспечение.

- Регулярно проводить сканирование компьютера на наличие вирусов.

- Вовремя обновлять операционную систему.

Определение заражения вирусами

Если Вы подозреваете, что на компьютере могли оказаться вирусы, следует использовать комплексный подход к поиску и выявлению вредоносного воздействия вирусов, поскольку некоторые программы могут явно проявлять свою работу, в то же время другие – маскируются и практически ничем себя не выдают. Ниже мы разберем основные виды проявления вирусов, при помощи которых можно определить заражение ПК.

Странное поведение компьютера

Сбои в работе, замедленное быстродействие системы, непонятные подтормаживания без видимых на то причин, внезапные перезагрузки и выключения и т.д. – явное свидетельство того, что ПК заражен вирусами, на проделки которых компьютер реагирует замедленной работой и непонятным поведением. К этому списку следует добавить невозможность загрузки операционной системы во время запуска, что свидетельствует о поражении системных файлов и данных для загрузки, или наоборот очень длинную загрузку, во время которой могут запускаться скрытые вирусные программы.

Обилие рекламы

Реклама в интернете распространена повсеместно, но как правило, она не мешает комфорту использования браузером. При этом её всегда можно убрать при помощи дополнительных плагинов браузеров, убирающих рекламные сообщения. Если пользователь стал замечать появление рекламных баннеров в тех местах, где их раньше не было или реклама стала обходить блокировщик – это является явным признаком заражения рекламными вирусами. Они могут проявлять себя в виде баннеров, измененных стартовых страниц браузера (при запуске браузера автоматически открывается рекламный сайт с сомнительными предложениями), сообщениями в установленных программах и другими видами навязчивой рекламы.

Также явным признаком заражения является реклама на зарубежном языке, рассылка спама от имени пользователя через мессенджеры, социальные сети и электронную почту. Если хоть что-то из вышеперечисленного было найдено, рекомендуем ознакомиться с темой «Как удалить вирус показывающий рекламу в браузере».

Неадекватное поведение установленных программ

Явным признаком заражения является неадекватное поведение программ. Внезапные отключения, работа со сбоями или «тормозами», закрытие без ошибок, переход в автозагрузку или самостоятельный запуск – все это может свидетельствовать о наличии вирусов.

В данной ситуации следует также обратить внимание на работу антивирусного софта, поскольку вредоносное ПО часто отключает защитник, оставляя систему один на один с вирусами. Помимо этого, следует внимательно ознакомиться со списком недавно установленных программ и приложений, поскольку вирусное ПО часто может устанавливать программы непонятного назначения.

Проверить список установленных программ можно следующим образом:

Шаг 1. Нажимаем левой кнопкой мыши по иконке «Поиск» (изображение лупы возле кнопки «Пуск») и вводим в строку фразу «Панель управления», после чего переходим в непосредственно сам пункт «Панель управления».

Шаг 2. В открывшемся окне переходим в «Удаление программы».

Шаг 3. В открывшемся окне достаточно нажать по графе «Установлено» и отсортировать программы по дате установки, где можно найти все установленные программы.

В некоторых случаях вирусы могут создавать ярлыки и папки, засоряя систему ненужным мусором. Решение такой проблемы можно узнать в статье «Как удалить вирус, создающий ярлыки файлов и папок».

Система испытывает нагрузку в состоянии простоя

Если пользователь не запускает никаких утилит, а компьютер испытывает нагрузку – это явный признак проникновения на компьютер скрытых майнеров, которые являются вредоносными утилитами для заработка криптовалют, используя ресурсы ПК.

Быстро определить загруженность системы позволит «Диспетчер задач». Для его вызова достаточно нажать сочетание клавиш Ctrl+Alt+Delete и выбрать пункт «Диспетчер задач». Если в спокойном состоянии на вкладке «Процессы» было обнаружено что некий неизвестный процесс использует слишком много ресурсов – это явный признак вредоносной деятельности вирусов.

Также находясь в диспетчере задач рекомендуем посетить вкладку «Автозагрузка», где часто можно встретить рекламные вирусы, запускающиеся вместе с системой.

Удаление, шифрование или проблемы с доступом к файлам

Вирусы, направленные на повреждение личных данных, проявляются в виде проблем с доступом к личным данным пользователя. Как правило, это выглядит следующим образом: фотографии, документы, музыка, видеозаписи и другие файлы попросту перестают открываться или находятся помещенными в архивы с паролями, препятствующими доступу.

В некоторых случаях пользователь может просто не обнаружить части или всех личных данных определенного типа. Если такая неприятность случилась с Вами, рекомендуем воспользоваться специализированной утилитой для восстановления файлов RS Partition Recovery.

Данная программа позволит быстро вернуть удаленную вирусами информацию и восстановить документы, фотографии, видеозаписи и другие файлы с жестких дисков, твердотельных накопителей, флешек, карт памяти и другим запоминающих устройств. Также рекомендуем ознакомиться со статьей «Восстановление данных, удаленных вирусами и антивирусами».

Проблемы с интернет-банкингом и доступом в аккаунты

Вирусы ворующие логины и пароли являются одними из самых опасных и непредсказуемых, поскольку личные данные позволяют воровать деньги с онлайн-счетов, отбирать игровые аккаунты, попадать в учетные записи социальных сетей третьим лицам и т.д. Если к Вам на телефон стали приходить коды изменения логина, электронной почты и другие данные для входа в учетные записи, присланные технической поддержкой, или со счетов начали пропадать деньги – это явный признак заражения вирусным ПО. В таком случае лучшим выходом станет немедленное изменение паролей для входа, а также очистка системы от вредоносных программ.

Часто задаваемые вопросы

Это сильно зависит от емкости вашего жесткого диска и производительности вашего компьютера. В основном, большинство операций восстановления жесткого диска можно выполнить примерно за 3-12 часов для жесткого диска объемом 1 ТБ в обычных условиях.

Если файл не открывается, это означает, что файл был поврежден или испорчен до восстановления.

Используйте функцию «Предварительного просмотра» для оценки качества восстанавливаемого файла.

Когда вы пытаетесь получить доступ к диску, то получаете сообщение диск «X: \ не доступен». или «Вам нужно отформатировать раздел на диске X:», структура каталога вашего диска может быть повреждена. В большинстве случаев данные, вероятно, все еще остаются доступными. Просто запустите программу для восстановления данных и отсканируйте нужный раздел, чтобы вернуть их.

Пожалуйста, используйте бесплатные версии программ, с которыми вы можете проанализировать носитель и просмотреть файлы, доступные для восстановления.

Сохранить их можно после регистрации программы – повторное сканирование для этого не потребуется.

Что такое криптоджекинг? Как предотвратить, обнаружить и исправить

Определение криптоджекинга

Криптоджекинг — это несанкционированное использование чужого компьютера для добычи криптовалюты. Хакеры делают это, либо заставляя жертву щелкнуть вредоносную ссылку в электронном письме, которое загружает код криптомайнинга на компьютер, либо заражая веб-сайт или онлайн-рекламу кодом JavaScript, который автоматически запускается после загрузки в браузере жертвы.

В любом случае код криптомайнинга работает в фоновом режиме, поскольку ничего не подозревающие жертвы обычно используют свои компьютеры.Единственный признак, который они могут заметить, — это более низкая производительность или задержки в выполнении.

Как работает криптоджекинг

У хакеров есть два основных способа заставить компьютер жертвы тайно майнить криптовалюту. Один из них — обманом заставить жертв загрузить код криптомайнинга на свои компьютеры. Это делается с помощью тактики, похожей на фишинг: жертвы получают законно выглядящее электронное письмо, которое побуждает их перейти по ссылке. Ссылка запускает код, который помещает скрипт криптомайнинга на компьютер. Затем сценарий запускается в фоновом режиме во время работы жертвы.

Другой метод — внедрить сценарий на веб-сайт или объявление, которое доставляется на несколько веб-сайтов. Как только жертвы посещают веб-сайт или зараженное объявление появляется в их браузерах, скрипт запускается автоматически. На компьютерах жертв код не хранится. Какой бы метод ни использовался, код выполняет сложные математические задачи на компьютерах жертв и отправляет результаты на сервер, который контролируется хакером.

Хакеры часто используют оба метода, чтобы получить максимальную отдачу.«Атаки используют старые уловки вредоносного ПО для доставки более надежного и стойкого программного обеспечения [на компьютеры жертв] в качестве альтернативы», — говорит Алекс Вайстих, технический директор и соучредитель SecBI. Например, из 100 устройств, добывающих криптовалюту для хакера, 10% могут получать доход за счет кода на машинах жертв, а 90% — через свои веб-браузеры.

Некоторые скрипты майнинга криптовалют обладают способностью заражения, которая позволяет им заражать другие устройства и серверы в сети. Это также затрудняет их поиск и удаление; поддержание постоянства в сети в лучших финансовых интересах криптоджекинга.

Чтобы увеличить их способность к распространению по сети, код криптомайнинга может включать несколько версий для учета различных архитектур в сети. В одном примере, описанном в сообщении блога AT&T Alien Labs, код криптомайнинга просто загружает имплантаты для каждой архитектуры, пока одна из них не заработает.

Сценарии также могут проверять, не заражено ли устройство конкурирующими вредоносными программами, занимающимися добычей криптовалют. Если обнаружен другой криптомайнер, скрипт отключает его.Как отмечается в сообщении AT&T Alien Lab, криптомайнер может также иметь механизм предотвращения убийств, который запускается каждые несколько минут.

В отличие от большинства других типов вредоносных программ, скрипты криптоджекинга не причиняют вреда компьютерам или данным жертв. Они действительно крадут ресурсы процессора. Для отдельных пользователей более низкая производительность компьютера может быть просто раздражением. Организация со множеством систем с криптоджекингом может нести реальные затраты с точки зрения службы поддержки и времени ИТ, потраченного на отслеживание проблем с производительностью и замену компонентов или систем в надежде решить проблему.

Почему популярен криптоджекинг

Никто не знает наверняка, сколько криптовалюты добывается с помощью криптоджекинга, но нет никаких сомнений в том, что эта практика широко распространена. Криптоджекинг на основе браузера сначала быстро рос, но, похоже, постепенно сокращается, вероятно, из-за нестабильности криптовалюты и закрытия Coinhive, самого популярного майнера JavaScript, который также использовался для законной деятельности по майнингу криптовалюты, в марте 2019 года. Киберугроза SonicWall 2020 Отчет показывает, что объем атак криптоджекинга упал на 78% во второй половине 2019 года в результате закрытия Coinhive.

Однако снижение началось раньше. Отчет Positive Technology по угрозам кибербезопасности за первый квартал 2019 года показывает, что на майнинг криптовалют сейчас приходится только 7% всех атак, по сравнению с 23% в начале 2018 года. В отчете говорится, что киберпреступники перешли на программы-вымогатели, которые считаются более прибыльными.

«Криптомайнинг находится в зачаточном состоянии. Есть много возможностей для роста и развития, — говорит Марк Лалиберте, аналитик угроз из компании WatchGuard Technologies, поставщика решений для сетевой безопасности.

В январе 2018 года исследователи обнаружили ботнет Smominru, который заразил более полумиллиона машин, в основном в России, Индии и Тайване. Ботнет был нацелен на серверы Windows для майнинга Monero, и, по оценкам компании Proofpoint, занимающейся кибербезопасностью, по состоянию на конец января он заработал 3,6 миллиона долларов.

Криптоджекинг не требует значительных технических навыков. Согласно отчету The New Gold Rush Cryptocurrencies are the New Frontier of Fraud, от Digital Shadows, наборы для криптоджекинга доступны в даркнете всего за 30 долларов.

Простая причина, по которой криптоджекинг становится все более популярным среди хакеров, — больше денег при меньшем риске. «Хакеры рассматривают криптоджекинг как более дешевую и прибыльную альтернативу программам-вымогателям», — говорит Вайстих. По его словам, с помощью программы-вымогателя хакер может заставить трех человек заплатить за каждые 100 зараженных компьютеров. При криптоджекинге все 100 зараженных машин работают на хакера для добычи криптовалюты. «[Хакер] может совершать те же платежи, что и эти три вымогателя, но майнинг криптовалют постоянно приносит деньги», — говорит он.

Риск быть пойманным и идентифицированным также намного меньше, чем при использовании программ-вымогателей. Код криптомайнинга работает тайно и может долгое время оставаться незамеченным. После обнаружения очень сложно отследить источник, а у жертв мало стимулов для этого, поскольку ничего не было украдено или зашифровано. Хакеры, как правило, предпочитают анонимные криптовалюты, такие как Monero и Zcash, более популярным биткойнам, потому что им сложнее отследить незаконную деятельность.

Примеры криптоджекинга в реальном мире

Криптоджекинг — умница, и они разработали ряд схем, чтобы заставить чужие компьютеры добывать криптовалюту.Большинство из них не новы; Методы доставки криптомайнинга часто заимствованы из методов, используемых для других типов вредоносных программ, таких как программы-вымогатели или рекламное ПО. «Вы начинаете видеть множество традиционных вещей, которые злоумышленники делали в прошлом, — говорит Трэвис Фаррал, директор по стратегии безопасности в Anomali. «Вместо того, чтобы доставлять программы-вымогатели или трояны, они переоснащают их для доставки модулей или компонентов крипто-майнинга».

Вот несколько реальных примеров:

Ботнет криптовалюты Prometei использует уязвимость Microsoft Exchange

Prometei, который появился еще в 2016 году, представляет собой модульный и многоэтапный ботнет, предназначенный для майнинга криптовалюты Monero.Он использует различные средства для заражения устройств и распространения по сети. Однако в начале 2021 года Cybereason обнаружила, что Prometei использует уязвимости Microsoft Exchange, использованные в атаках Hafnium, для развертывания вредоносных программ и сбора учетных данных. Затем ботнет будет использовать зараженные устройства для майнинга Monero.

Охота на копье PowerGhost крадет учетные данные Windows

The Cyber Threat Alliance (CTA) Отчет о незаконной добыче криптовалюты описывает PowerGhost, впервые проанализированный Fortinet, как скрытую вредоносную программу, которая может избежать обнаружения несколькими способами.Сначала он использует целевой фишинг, чтобы закрепиться в системе, а затем крадет учетные данные Windows и использует инструменты управления Windows и эксплойт EternalBlue для распространения. Затем он пытается отключить антивирусное программное обеспечение и конкурирующие криптомайнеры.

Graboid, червь-криптомайдер, распространяющийся с использованием контейнеров

В октябре Palo Alto Networks выпустила отчет, описывающий ботнет-криптоджекинг с возможностью самораспространения. Graboid, как они его назвали, — первый известный червь, добывающий криптовалюту.Он распространяется, обнаруживая развертывания Docker Engine, которые доступны в Интернете без аутентификации. По оценкам Palo Alto Networks, Graboid заразил более 2000 развертываний Docker.

Вредоносные учетные записи Docker Hub добывают Monero

В июне 2020 года Palo Alto Networks обнаружила схему криптоджекинга, которая использовала образы Docker в сети Docker Hub для доставки программного обеспечения для криптомайнинга в системы жертв. Размещение кода криптомайнинга в образе Docker помогает избежать обнаружения.К зараженным изображениям обращались более двух миллионов раз, и, по оценкам Пало-Альто, криптоджекисты получили 36000 долларов нечестной прибыли.

Вариант MinerGate приостанавливает выполнение, когда компьютер жертвы используется

Согласно отчету CTA, Palo Alto Networks проанализировала вариант семейства вредоносных программ MinerGate и обнаружила интересную особенность. Он может обнаруживать движение мыши и приостанавливать добычу полезных ископаемых. Это позволяет избежать предупреждения жертвы, которая в противном случае могла бы заметить снижение производительности.

BadShell использует процессы Windows для выполнения своей грязной работы

Несколько месяцев назад Comodo Cybersecurity обнаружила в клиентской системе вредоносное ПО, которое использовало законные процессы Windows для добычи криптовалюты. Названный BadShell, он использовал:

- PowerShell для выполнения команд — сценарий PowerShell внедряет вредоносный код в существующий запущенный процесс.

- Планировщик заданий для обеспечения устойчивости

- Реестр для хранения двоичного кода вредоносной программы

Более подробную информацию о том, как работает BadShell, можно найти в отчете Comodo Global Threat Report Q2 2018 Edition.

Сотрудник-мошенник захватывает системы компании

На конференции EmTech Digital в начале этого года Darktrace рассказала историю клиента, европейского банка, который столкнулся с некоторыми необычными схемами трафика на своих серверах. Ночные процессы шли медленно, а диагностические инструменты банка ничего не обнаружили. Darktrace обнаружила, что в это время к сети подключались новые серверы — серверов, которых, по словам банка, не существовало. Физический осмотр центра обработки данных показал, что мошенник установил систему криптомайнинга под половицами.

Обслуживание криптомайнеров через GitHub

В марте Avast Software сообщила, что криптоджекеры использовали GitHub в качестве хоста для криптомайнинга вредоносных программ. Они находят законные проекты, из которых они создают разветвленный проект. Затем вредоносная программа скрывается в структуре каталогов этого разветвленного проекта. Используя фишинговую схему, шифровальщики заманивают людей загрузить это вредоносное ПО, например, с помощью предупреждения об обновлении своего Flash-плеера или обещания сайта с игровым контентом для взрослых.

Использование уязвимости rTorrent

Злоумышленники обнаружили уязвимость неправильной конфигурации rTorrent, которая делает некоторые клиенты rTorrent доступными без аутентификации для обмена данными XML-RPC. Они сканируют Интернет в поисках незащищенных клиентов, а затем развертывают на них криптомайнер Monero. F5 Networks сообщила об этой уязвимости в феврале и советует пользователям rTorrent убедиться, что их клиенты не принимают внешние подключения.

Facexworm: вредоносное расширение Chrome

Это вредоносное ПО, впервые обнаруженное «Лабораторией Касперского» в 2017 году, представляет собой расширение Google Chrome, которое использует Facebook Messenger для заражения компьютеров пользователей.Изначально Facexworm поставлял рекламное ПО. Ранее в этом году компания Trend Micro обнаружила множество червей Facexworm, нацеленных на криптовалютные биржи и способных доставлять код для майнинга криптовалют. Он по-прежнему использует зараженные учетные записи Facebook для доставки вредоносных ссылок, но также может красть веб-учетные записи и учетные данные, что позволяет ему внедрять код криптоджекинга на эти веб-страницы.

WinstarNssmMiner: Политика выжженной земли

В мае 360 Total Security обнаружила криптомайнер, который быстро распространился и оказался эффективным для криптоджеекеров.У этого вредоносного ПО, получившего название WinstarNssmMiner, есть неприятный сюрприз для всех, кто пытался его удалить: он приводит к сбою компьютера жертвы. WinstarNssmMiner делает это, сначала запуская процесс svchost.exe, вводя в него код и устанавливая для атрибута порожденного процесса значение CriticalProcess. Поскольку компьютер воспринимает как критический процесс, после его удаления происходит сбой.

CoinMiner ищет и уничтожает конкурентов

Криптоджекинг стал настолько распространенным явлением, что хакеры разрабатывают свои вредоносные программы, чтобы находить и уничтожать уже запущенные майнеры на зараженных ими системах.CoinMiner — один из примеров.

Согласно Comodo, CoinMiner проверяет наличие процесса AMDDriver64 в системах Windows. В вредоносном ПО CoinMiner есть два списка: $ malwares и $ malwares2, которые содержат имена процессов, которые, как известно, являются частью других криптомайнеров. Затем он убивает эти процессы.

Взломанные маршрутизаторы MikroTik распространяют криптомайнеры

Плохие пакеты сообщили в сентябре прошлого года, что они отслеживали более 80 кампаний криптоджекинга, нацеленных на маршрутизаторы MikroTik, и предоставили доказательства того, что сотни тысяч устройств были скомпрометированы.Кампании использовали известную уязвимость (CVE-2018-14847), для которой MikroTik предоставил патч. Однако не все владельцы применили его. Поскольку MikroTik производит маршрутизаторы операторского уровня, злоумышленники, совершающие криптоджекинг, имели широкий доступ к системам, которые могли быть заражены.

Как предотвратить криптоджекинг

Чтобы свести к минимуму риск того, что ваша организация станет жертвой криптоджекинга, выполните следующие действия:

Включите угрозу криптоджекинга в свой тренинг по безопасности, уделяя особое внимание попыткам фишингового типа для загрузки скриптов на компьютеры пользователей. «Обучение поможет защитить вас, когда технические решения могут дать сбой», — говорит Лалиберте. Он считает, что фишинг по-прежнему будет основным методом доставки вредоносных программ всех типов.

4 способа узнать, использует ли ваш компьютер тайную добычу криптовалюты

Источник: freepik.comВы, должно быть, заметили, как все больше и больше веб-сайтов загружаются с постоянной рекламой, вам просто нужно щелкнуть, чтобы избавиться от нее. Тем, кто думал, что они совершенно безвредны, имейте в виду, что даже нажатие кнопки x, чтобы избавиться от них, больше не безвредно.То же самое и с новостями, которые побуждают вас щелкнуть и прочитать, даже если вы вскоре обнаружите, что заголовок не имеет ничего общего с содержанием. Нет необходимости упоминать, что подозрительные фотографии и бесплатный контент относятся к одной и той же категории риска. Веб-сайты, которые вы посещаете с помощью онлайн-рекламы и загружаемых файлов, могут серьезно заразить ваш компьютер и сделать его рабом для майнинга криптовалюты. Помните об этом каждый раз, когда вас заинтриговало название или реклама, и вы почувствуете желание щелкнуть.

Простое объяснение майнинга

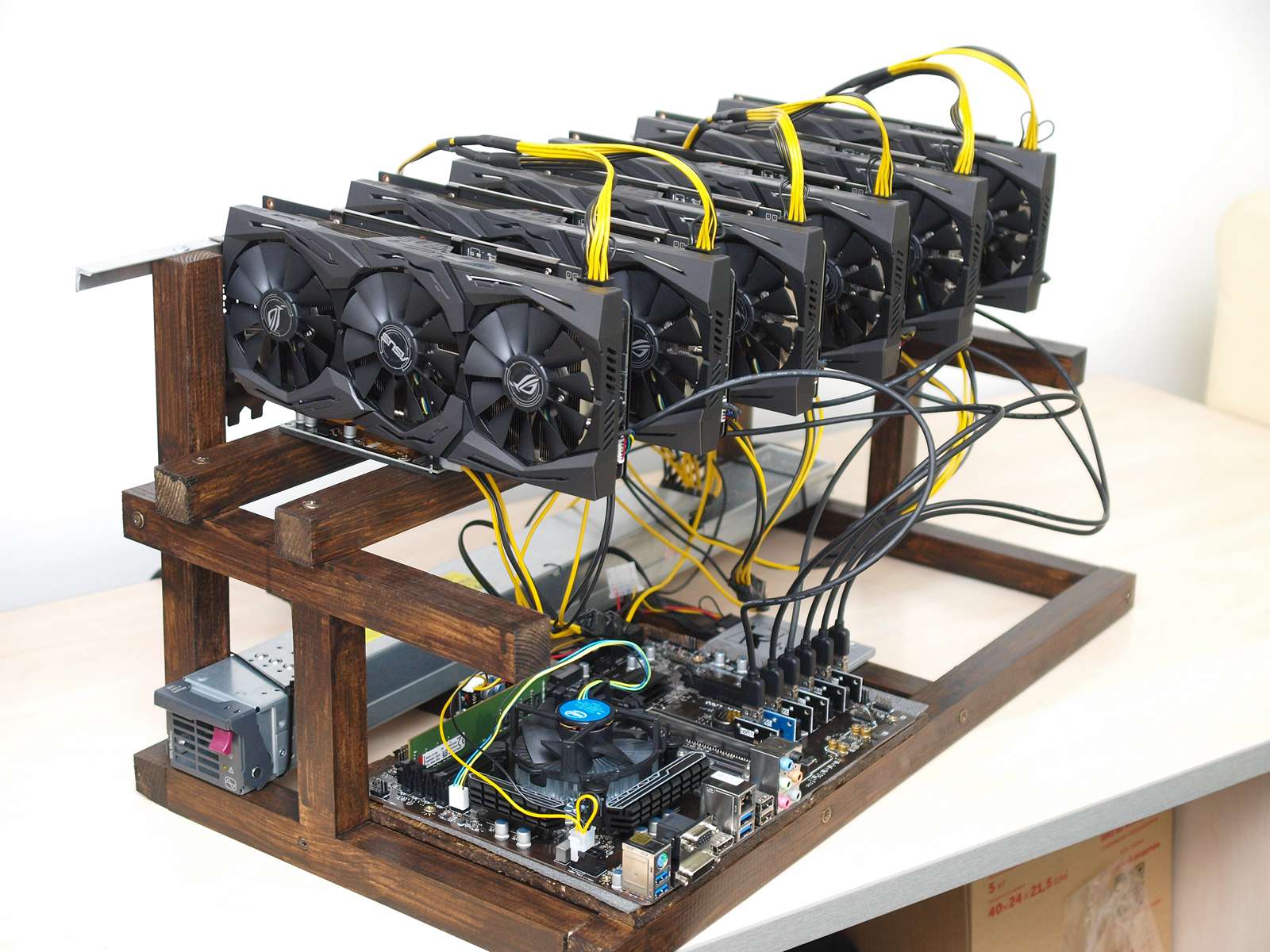

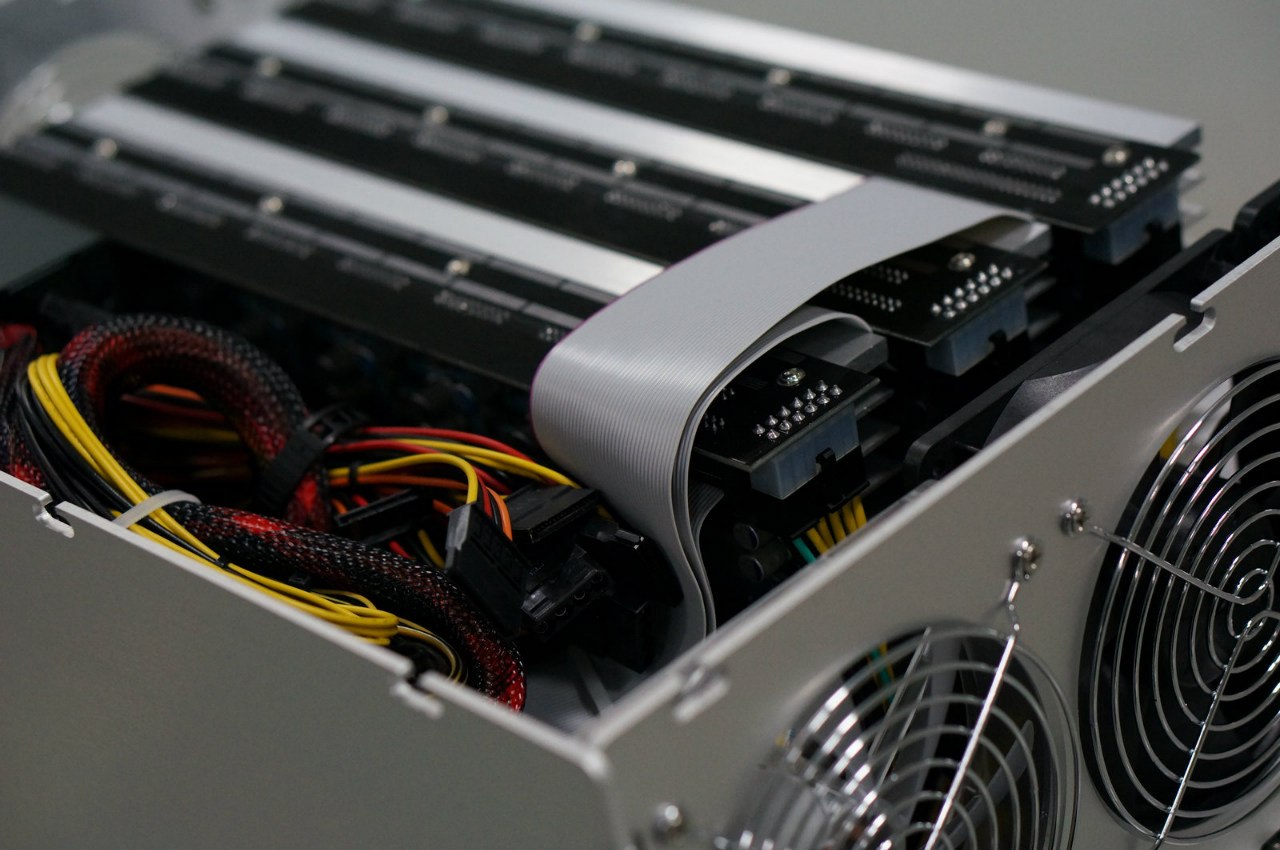

Источник: freepik.comВесь процесс майнинга основан на потреблении производительности компьютера. Чтобы упростить, людям, которые занимаются майнингом, приходится решать чрезвычайно сложные математические задачи, чтобы получить монету за выполненную работу. Итак, успешно решенная математическая головоломка приводит к получению криптовалюты. Это майнинг, о котором все говорят. Теперь, чтобы увеличить шансы на успех в этом процессе, поскольку множество людей выполняют одну и ту же деятельность и соревнуются в решении этих сложных задач, майнеры начали создавать фермы.Так называемые майнинговые фермы — это сеть из большой базы компьютеров, занимающихся майнингом. Поскольку процесс довольно дорогой с точки зрения электричества и оборудования, они специально ищут места с дешевой электроэнергией, чтобы снизить затраты на деятельность.

Если вы продолжаете спрашивать себя, почему они майнят, значит, вы не обращали внимания на последние новости о росте стоимости биткойнов. Чтобы узнать о преимуществах этих монет и понять, почему люди так одержимы майнингом, посетите сайт advfn.com.

Тогда почему они порабощают ваш компьютер?

Источник: freepik.comЭто не только они, это совместное соглашение между некоторыми владельцами веб-сайтов и майнерами, которые должны быть объединены для достижения одной цели и иметь взаимную выгоду. Обе стороны заинтересованы в порабощении вашей машины. Люди, которые управляют этими веб-сайтами, публикуют контент, чтобы увеличить посещаемость (люди, посещающие и читающие). Поскольку люди становятся умнее и подозрительнее, не так-то просто заставить их нажать на конкретное объявление.Затем администраторы увидели возможность продажи собранных ими данных о людях, посещающих сайт, майнерам.

Тогда как узнать, используется ли ваш компьютер для майнинга? Вот пара подсказок.

1. Производительность ниже, чем обычно

Источник: freepik.comПервый признак того, что вас «взломали» (термин, используемый для описания этой секретной деятельности по добыче полезных ископаемых), — это заметить, что производительность вашего компьютера ниже, чем обычно. Вы должны знать это, учитывая тот факт, что вы тот, кто пользуетесь им все время.

Процесс запуска занимает некоторое время, также требуется время для загрузки программ и интернет-браузера. И вы ничего не делаете, кроме своей обычной деятельности. Вы не установили игру, потребляющую процессор, это может быть причиной замедления. Действия такие же, но компьютер работает медленнее.

Обратите особое внимание на производительность, потому что эти атаки действительно сложно обнаружить. Можно подумать, что хорошая антивирусная программа защитит вас, но нет.Такие атаки используют законный сценарий, поэтому не могут быть обнаружены вашим антивирусным программным обеспечением.

2. Машина перегревается

Источник: freepik.comЕще один способ распознать, что каким-то образом эффект от использования процессора — перегрев. Как мы объясняли в предыдущем пункте, если активность не изменилась, но вы заметили, что машина продолжает перегреваться, это сигнал о том, что ее можно использовать для майнинга.

Вы можете ожидать, что это произойдет в таких местах, как бизнес-центры, потому что эти компьютеры немного лучше оснащены, и шансы на то, что сотрудники заметят, меньше, чем на частных компьютерах.

3. Счет за электричество выше обычного

Источник: freepik.comМайнинг — это задача, требующая много электроэнергии и оборудования с хорошей производительностью. Поэтому, если ваш счет за электроэнергию выше, чем обычно, но вы не покупали дополнительную бытовую технику, это может быть признаком того, что вас использовали.

4. Вы посещали подозрительные сайты

Источник: freepik.comЭто случается со всеми, и это не обязательно относится к контенту для взрослых. В первой части статьи мы объяснили, как веб-сайты побуждают людей кликать, размещая интригующие фотографии или заголовки статей, на основании которых вы в конечном итоге становитесь жертвой криптоджекинга.

В большинстве случаев вас порабощает майнинг, проникающий на ваш компьютер с помощью вредоносного приложения. Его основная цель — навсегда установить другое приложение. Наиболее распространенный способ стать жертвой этого — посещение веб-сайтов для просмотра онлайн-фильмов, загрузки песен или с помощью кодов активации для загрузки онлайн-контента. Когда вы ищете программу для загрузки музыки или фильмов, при ее установке вы также получаете это приложение для майнинга, даже не подозревая об этом.

Следующим обычным шагом является запуск установщика, и оба они находятся внутри вашей системы и уже используют его для майнинга. Еще раз, не стоит недооценивать эти приложения, потому что они могут действовать настолько умно, что вы даже не заметите, что они работают. У некоторых есть особые приемы, например, отключение, чтобы вы не заметили чрезмерного использования ЦП и заметили, что параллельно с вашей обычной деятельностью происходит что-то еще. Некоторые могут даже проанализировать вашу активность, и, как только они поймут, что вы делаете что-то, требующее больше энергии, прекратите майнинг.Они также могут блокировать работу антивируса и автоматически переустанавливать активность при ее удалении.

Вот пара вещей, которые нужно сделать, если вы станете жертвой

Лучший вариант — полностью переустановить систему, как только вы заметите некоторые из признаков, упомянутых выше. Это единственный способ быть постоянно свободным. После этого следите за тем, какие сайты вы посещаете, и не нажимайте на объявления. Это всегда вредно.

инженеров создают прорывную технологию для обнаружения незаконной добычи биткойнов на компьютерах обычных пользователей | Новости ПФР

Криптовалюты могут быть путём будущего.По крайней мере, на это многие делают ставки.

Предприниматели и компании покупают, продают и инвестируют средства в криптовалюты, такие как Биткойн. Некоторые розничные торговцы уже принимают платежи в криптовалюте. А совсем недавно мэр Майами Фрэнсис Суарес предложил городу начать использовать биткойны для некоторых своих финансовых транзакций, в том числе для заработной платы сотрудников.

Популярность криптовалют привлекает множество людей, в том числе хакеров. В настоящее время хакеры находят недорогие способы незаконного «майнинга» биткойнов и других криптовалют, подключаясь к компьютерам обычных людей и используя ресурсы этих машин без их согласия.Результат? Хакеры зарабатывают миллионы на добыче криптовалюты на чужих компьютерах. Между тем жертвы часто обнаруживают, что их компьютеры замедляются, и их невозможно использовать, не осознавая, что происходит.

Эта форма взлома, называемая «криптоджекингом», происходит во всем мире с поразительной скоростью. Майнеры не только взламывают компьютеры обычных людей, но также взламывают крупные предприятия, розничных торговцев и правительственные учреждения, чтобы использовать их серверы и машины.Только один пример: в 2017 году система Wi-Fi в Starbucks в Буэнос-Айресе была взломана для добычи криптовалюты с помощью компьютеров клиентов.

Фараз Насим ’18, MS ’20 работает над поиском решения. Насим работает в лаборатории безопасности кибер-физических систем ПФР, входящей в Инженерно-вычислительный колледж. Под руководством директора лаборатории Сельчука Улуагака, Насима, научного сотрудника с докторской степенью Ахмета Ариса, исследователя и члена лаборатории Леонардо Бабуна ’15, магистра наук ’19, доктора философии ’20 и нынешнего магистранта электротехники и вычислительной техники Эге Текинера, было создано новое программное обеспечение для решения проблем. проблема.

Команда создала первое в своем роде программное обеспечение, которое обнаруживает криптоджекинг в реальном времени с точностью почти 99 процентов.

«Мы одни из первых в мире выявляем криптоджекинг», — говорит Улуагак, который также является известным доцентом кафедры электротехники и вычислительной техники и Школы вычислительных и информационных наук Knight Foundation. «Поскольку технология Биткойн становится все более распространенной, нам понадобятся эти типы защиты.Майами уже фигурирует в национальных и международных новостях в центре использования биткойнов. Мы становимся центром Биткойн, поэтому очень важно, чтобы мы понимали опасности, связанные с этим, и то, что мы можем сделать, чтобы решить эти проблемы ».

По словам Улуагака, программное обеспечение команды — это прорыв в области технологий. Другие аналогичные приложения, которые в настоящее время представлены на рынке для обнаружения криптоджекинга, требуют так много ресурсов центрального процессора (ЦП) компьютера, что часто компьютер сильно замедляется и просмотр веб-страниц становится невозможным — не из-за криптоджекинга, а из-за приложение, предназначенное для его обнаружения.

Благодаря программному обеспечению команды эта проблема полностью устранена.

«Наше приложение отличается от других, потому что оно автоматизировано, легкое и мгновенное», — поясняет Насим. «Он использует менее пяти процентов ЦП. Это вообще не влияет на просмотр веб-страниц. Он также обнаруживает криптоджекинг за доли секунды. Другие механизмы обнаружения позволяют криптоджекингу продолжаться некоторое время. У нас нет «.

На приведенном выше графике показано, как изменяется загрузка ЦП или компьютера при просмотре обычного веб-сайта и при просмотре веб-сайта, посвященного криптоджекингу.

Одна из причин, по которой программное обеспечение команды, названное в честь Миноса, греческого мифологического персонажа, обладавшего превосходными навыками судейства в преступном мире, особенно важно, заключается в том, что криптоджекинг может происходить даже самым маловероятным образом.

«Криптоджекинг — это новый вид угрозы», — объясняет Арис. «Это часто случается, когда люди просто просматривают поврежденный веб-сайт. Возможно, даже владелец веб-сайта не знает, что [хакер] использует его для добычи криптовалюты ».

Этот новый тип угроз требует нового механизма обнаружения: преобразования файлов вредоносных программ и использования машинного обучения для выявления поврежденных файлов.

«Я думал, что если мы конвертируем эти вредоносные файлы криптоджекинга в изображения, мы сможем их обнаружить», — говорит Насим. «Я проверил нашу гипотезу и увидел, что у нас невероятно высокая точность».

Команда сразу приступила к работе, провела исследование и собрала большой набор данных, связанных с обнаружением криптоджекинга. Всего несколько месяцев спустя команда была выбрана, чтобы поделиться своими выводами виртуально на одной из самых престижных конференций по кибербезопасности в мире, Симпозиуме по безопасности сетей и распределенных систем 2021 года.

В конце концов, по словам Бабуна, вся их работа направлена на обеспечение гарантий для будущих поколений. Их цель: помочь создать более безопасную киберсреду.

«Мы обнаружили, что криптоджекинг станет огромной проблемой в будущем», — говорит он. «Хакеры учатся делать эти вещи. Существует большая потребность в обнаружении криптоджекинга, тем более что криптовалюта становится все более популярной ».

Команда подала заявку на патент на программное обеспечение через ПФР и надеется найти компанию, которая может спонсировать продукт и сделать его доступным для обычных людей для борьбы с криптоджекингом.

«Мы одни из первых в мире выявили криптоджекинг. Майами уже фигурирует в национальных и международных новостях в центре использования биткойнов. Очень важно, чтобы мы понимали связанные с этим опасности и то, что мы можем сделать, чтобы решить эти проблемы ».

— Селчук Улуагач, директор Лаборатории безопасности кибер-физических систем ПФР

Криптоджекинг и вирусная угроза биткойн-майнеров

Биткойнстал невероятно прибыльным в 2017 году, когда цена взлетела до 20000 долларов за монету.Фактически, личные устройства в тот год добывали больше криптовалюты, чем что-либо другое. Цифровые деньги захватили Интернет штурмом, и вам лучше поверить, что есть люди, которые найдут недобросовестные способы заработать на этом.

Вирус-майнер биткойнов может быть настолько агрессивным, что мгновенно разряжает вашу батарею, делает ваш компьютер непригодным для использования в течение длительного времени и сокращает срок службы вашего устройства.

Одним из результатов стала разработка вредоносного ПО для майнинга биткойнов. Хакеры разработали способы захвата вычислительной мощности машин, используемых такими же людьми, как вы, что, если умножить их на тысячи, резко увеличивает шансы на успешный майнинг.Идея состоит в том, что это гораздо более дешевая альтернатива потере тысяч долларов на десятки ASIC-майнеров (традиционный способ добычи криптовалюты).

Как на вас влияет криптоджекинг?

Человек, который заражает ваш компьютер вредоносным ПО для майнинга криптовалюты, делает это только для того, чтобы заработать. Строго говоря, криптоджекинг — это не доступ к вашей личной информации или обмен ею.

Но, шифровальщики — это , использующие ваши системные ресурсы без вашего ведома или согласия. Вирус-майнер биткойнов может быть настолько агрессивным, что мгновенно разряжает вашу батарею, делает ваш компьютер непригодным для использования в течение длительного времени и сокращает срок службы вашего устройства. Не только это, но и ваши счета за электроэнергию растут, а ваша производительность падает. Можно с уверенностью сказать, что это нарушение безопасности.

Важно отметить, что вы почти никогда не столкнетесь с операциями криптоджекинга, нацеленными на Биткойн. Поскольку для майнинга Биткойн требуется огромная вычислительная мощность, это невозможно сделать с помощью криптоджекинга.Но как наиболее известная криптовалюта «Биткойн» иногда используется для обозначения всех типов цифровой валюты. «Биткойн-майнер-вирус» — это универсальный термин.

Только небольших криптовалют, таких как Monero, могут полагаться на характеристики оборудования для пешеходов, что означает, что они могут быть добыты с помощью вредоносного ПО для криптоджекинга . Отсутствие отслеживания транзакций Monero — еще один фактор, который делает Monero идеальной целью для этого вида киберпреступности. Но независимо от того, какой тип майнинга мог заразить вашу систему, вы захотите немедленно положить этому конец с помощью мощного антивирусного инструмента.

AVG AntiVirus FREE обнаруживает и блокирует все виды вредоносных программ, от криптоджекинга до шпионского ПО и обычных вирусов. Загрузите его сегодня, чтобы получить круглосуточную онлайн-защиту.

Различные типы вирусов-майнеров

Существует несколько способов взлома криптовалюты, и они отличаются возможностью отслеживания.Давайте рассмотрим два наиболее распространенных метода.

Вирус-майнер на основе браузера